目录

- 什么是 Linux 容器?

- 为什么需要容器?—— 核心优势

- 容器 vs. 虚拟机 —— 关键区别

- 容器技术的核心基石

- 容器生态系统:Docker & Kubernetes

- 容器技术的实际应用场景

什么是 Linux 容器?

Linux 容器是一种轻量级的、操作系统级别的虚拟化技术。

它允许你将一个应用程序及其所有的依赖(比如库、配置文件、运行时环境)打包到一个标准的、可移植的单元中,这个单元就是 容器。

这个容器可以在任何支持容器技术的 Linux 系统上以一致的方式运行,无论你的开发环境、测试环境还是生产环境是什么样的。

一个生动的比喻:

- 传统虚拟机:就像一栋完整的公寓楼,你租了一个公寓(虚拟机),它拥有自己独立的厨房、客厅、卧室(完整的操作系统内核、内存、硬盘),并且和邻居之间有厚厚的墙壁(Hypervisor)隔开,启动慢,占用资源多。

- Linux 容器:更像是一节节独立的火车车厢,所有车厢都运行在同一根铁轨上(共享宿主机的操作系统内核),每个车厢(容器)有自己独立的货物和空间(应用和其依赖),但它们共享同一个火车头(内核),启动快,资源占用少,非常灵活。

为什么需要容器?—— 核心优势

容器技术解决了软件开发和部署中的一个核心痛点:“在我这里是好的,为什么到你那里就坏了?”,这被称为 “在我的机器上可以运行”(It works on my machine) 问题。

容器的核心优势正是为了解决这个问题:

- 一致性:容器将应用和其依赖打包在一起,确保了开发、测试和生产环境的高度一致性,消因因环境差异导致的问题。

- 可移植性:容器是标准化的(通常基于 Docker 镜像格式),可以在任何支持容器的平台上运行,无论是笔记本、物理服务器、云服务器(AWS, Azure, GCP)还是混合云环境。

- 轻量级与高性能:容器与宿主机共享内核,无需启动完整的操作系统,因此启动速度是秒级的,资源开销远小于虚拟机,一台物理服务器上可以运行成百上千个容器。

- 隔离性:虽然共享内核,但容器之间通过内核的 命名空间 和 控制组 技术实现了良好的隔离,一个容器的崩溃或安全问题通常不会影响到其他容器或宿主机。

- 快速部署和扩展:由于启动快、体积小,容器的部署和扩容非常迅速,非常适合现代应用的微服务架构和 DevOps 流程。

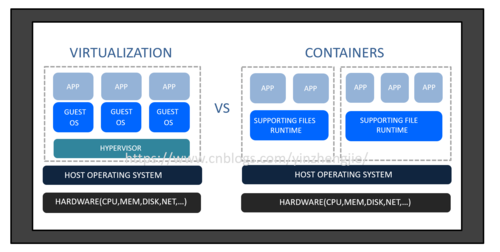

容器 vs. 虚拟机 —— 关键区别

这是理解容器的关键,我们可以通过一个表格来清晰地对比它们:

| 特性 | 虚拟机 | Linux 容器 |

|---|---|---|

| 架构 | 在宿主操作系统之上,通过 Hypervisor 虚拟化硬件,再安装完整的 Guest OS,然后在 Guest OS 中运行应用。 | 在宿主操作系统之上,通过 容器引擎 直接共享宿主机的 Kernel,只隔离应用和其依赖。 |

| 启动速度 | 慢(分钟级),因为需要启动一个完整的操作系统。 | 快(秒级甚至毫秒级),因为只是启动一个进程。 |

| 资源开销 | 大,每个 VM 都需要独占一份操作系统和硬件资源。 | 小,共享内核,资源占用非常少。 |

| 性能 | 接近原生,但有因虚拟化带来的性能损耗。 | 非常接近原生,几乎没有性能损耗。 |

| 隔离性 | 强,硬件级别的隔离,一个 VM 的崩溃完全不影响其他 VM。 | 较弱,内核级别的隔离,内核漏洞可能导致所有容器被攻破。 |

| 系统数量 | 一台物理机通常运行几个到几十个 VM。 | 一台物理机可以运行成百上千个容器。 |

| 类比 | 公寓楼 | 火车车厢 |

容器技术的核心基石

容器并非魔法,它建立在 Linux 内核的几个强大特性之上,理解这些特性,就理解了容器的本质。

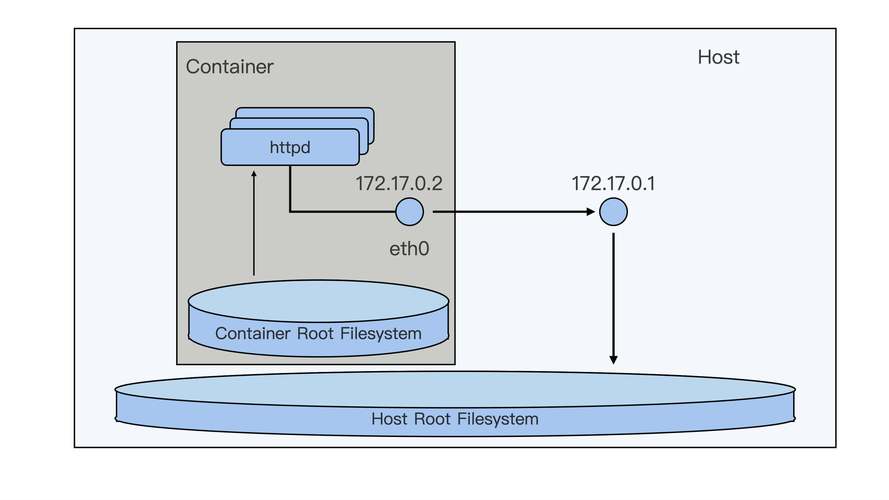

a. 命名空间

作用:实现隔离。

命名空间是 Linux 内核提供的一种资源隔离方案,它能让容器内的进程感觉自己运行在一个独立的操作系统中,拥有自己独立的视图,主要包含以下几种:

- PID Namespace:进程隔离,容器内的进程看不到宿主机或其他容器的进程,它的 1 号进程就是容器的 init 进程。

- NET Namespace:网络隔离,每个容器可以有独立的网络设备、IP 地址、路由表和端口。

- MNT Namespace:挂载点隔离,每个容器可以拥有自己独立的根文件系统 和挂载点。

- UTS Namespace:主机名和域名隔离,每个容器可以有自己的

hostname。 - IPC Namespace:进程间通信隔离。

- User Namespace:用户和用户组隔离。

命名空间就像给每个容器戴上了一副“VR眼镜”,让它看到的系统资源都是自己独享的,但实际上它们都在共享同一个宿主机的内核。

b. 控制组

作用:实现资源限制与审计。

cgroups 是 Linux 内核的一个特性,主要用于限制、审计和隔离一组进程所使用的物理资源,

- CPU:限制 CPU 使用率或核心数。

- Memory:限制最大内存使用量。

- I/O:限制磁盘读写速度。

- Network:限制网络带宽。

cgroups 就像一个“管家”,确保容器不会“饿死”邻居(资源耗尽导致其他容器无法运行),也不会“撑死”宿主机(占用过多资源导致系统崩溃)。

c. 联合文件系统

作用:实现高效的镜像和容器分层。

UnionFS 是一种文件系统服务,它可以将多个目录(分支)“联合”挂载到同一个挂载点下,呈现一个统一的文件系统视图。

容器镜像正是利用了这一特性:

- 底层:通常是只读的,包含操作系统基础(如 Ubuntu, CentOS)和公共库。

- 上层:可以有多层,每一层都只包含对上一层所做的修改(比如安装一个软件、修改一个配置文件)。

- 可写层:当容器运行时,它会创建一个可写的顶层,所有对文件的修改都发生在这里。

优势:

- 轻量:不同容器可以共享同一个基础镜像层,极大节省了磁盘空间。

- 高效:构建新镜像时,只需添加新的修改层,无需复制整个基础文件系统。

- 缓存:构建时,如果某层没有变化,可以直接从缓存中读取,加快构建速度。

容器生态系统:Docker & Kubernetes

如果说 Linux 内核是容器的“发动机”,Docker 和 Kubernetes 就是让这个发动机发挥巨大作用的“生态系统”。

a. Docker

Docker 是目前最流行的 容器引擎,它极大地简化了容器的创建、管理和分发过程。

- 镜像:一个只读的模板,用来创建容器,相当于容器的“快照”或“安装光盘”。

- 容器:镜像的运行实例,是真正运行应用的地方。

- Dockerfile:一个文本文件,包含了一系列指令,用于自动构建自定义的 Docker 镜像。

- Docker Hub:一个云注册中心,提供了大量的公共镜像,方便开发者拉取和使用。

Docker 的贡献:

它将复杂的容器操作(使用 namespace, cgroups, unionfs)封装成了简单的 docker run, docker build, docker push 等命令,让容器技术得以普及。

b. Kubernetes (K8s)

当容器数量从几十个增长到成千上万个时,手动管理它们就变得不现实了。Kubernetes 是一个 容器编排平台,用于自动部署、扩展和管理容器化应用。

Kubernetes 解决了以下问题:

- 服务发现和负载均衡:自动为容器分配 IP 和 DNS 名,并实现负载均衡。

- 自动化部署和回滚:可以声明式地部署应用,并支持一键回滚到历史版本。

- 自动伸缩:根据 CPU 等资源使用情况,自动增加或减少容器数量。

- 自我修复:当容器或节点故障时,能自动重启或替换它们。

- 密钥与配置管理:安全地存储和管理敏感信息(如密码、API 密钥)。

**Docker 让你能够轻松地造出一个个“火车车厢”(容器),而 Kubernetes 则负责调度整列“火车