Android反调试技术是移动应用安全领域的重要防御手段,主要用于保护应用免受恶意调试、逆向分析和数据窃取等威胁,随着Android生态系统的开放性不断增强,攻击者利用调试工具(如Android Studio Debugger、Frida、GDB等)分析应用逻辑、窃取敏感数据的案例日益增多,因此开发者需要通过多层反调试技术构建坚固的安全防线。

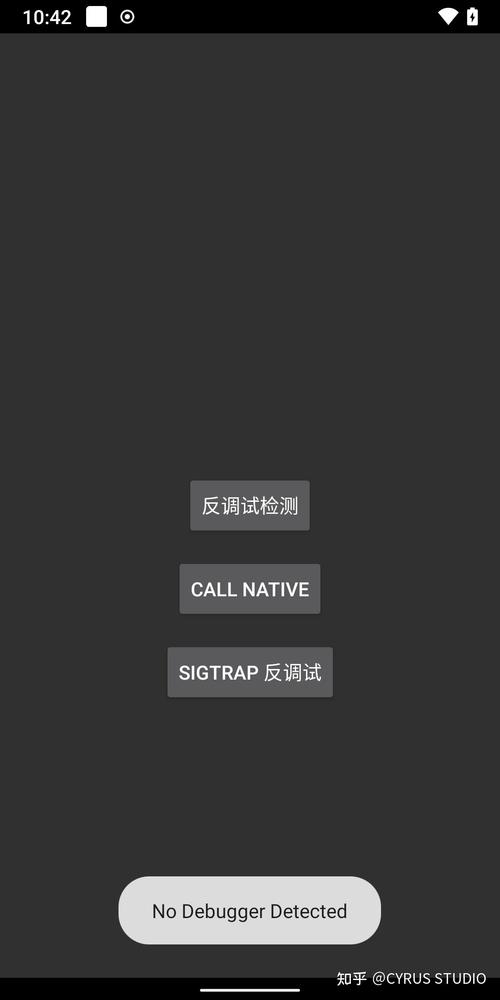

Android反调试技术的实现方式可分为静态检测、动态监控和环境检测三大类,静态检测主要在代码层面识别调试相关的API调用或特征字符串,例如通过检查android.os.Debug.isDebuggerConnected()的返回值判断调试器是否附加;动态监控则通过定时检测调试状态或监控调试器行为,例如在关键逻辑点插入检测代码,若发现调试器存在则立即终止进程或执行错误逻辑;环境检测则侧重于识别运行环境是否被篡改,如检测是否存在已Root设备、是否运行在模拟器或调试环境中。

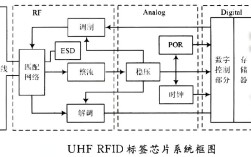

具体实现技术中,基于JNI的本地层反调试是较为高效的一种方式,开发者可通过C/C++代码调用ptrace系统函数(仅适用于ARM/x86架构)监控调试器行为,例如在应用启动时执行ptrace(PTRACE_TRACEME, 0, 1, 0),若返回失败则说明调试器已附加,通过分析/proc文件系统中的调试信息(如/proc/self/status中的TracerPid字段)也可实现环境检测,当TracerPid值不为0时,表明当前进程被调试器跟踪。

在Java层,可通过反射机制动态获取调试状态,例如调用android.os.Debug.isDebuggerConnected()或检查android.app.ActivityThread.currentActivityThread().getInstrumentation()是否为null,结合多线程定时检测技术,每隔一定时间(如100ms)执行一次状态检查,可有效规避静态分析工具的识别,通过Handler机制定期发送检测消息,若连续多次检测到调试器存在,则触发安全措施(如销毁密钥、清空数据)。

针对Frida等动态插桩工具,可通过检测内存特征或监控特定函数调用来实现防御,在关键函数入口处插入代码检测内存中是否存在Frida相关的特征字符串(如“frida”),或通过dlopen动态加载自定义库时检查调用栈是否异常,利用Android的AppCompatActivity生命周期回调,在onCreate()或onResume()中嵌入检测逻辑,可实时监控调试状态。

以下为常见反调试技术的对比分析:

| 技术类型 | 实现方式 | 优点 | 缺点 |

|---|---|---|---|

| JNI本地检测 | 调用ptrace或分析/proc文件系统 |

难以被Java层工具绕过 | 需适配多架构,兼容性复杂 |

| 定时检测 | 多线程周期性调用调试检测API | 实时性强,可动态响应 | 可能影响性能,易被绕过 |

| 环境特征检测 | 检测Root、模拟器、调试端口等特征 | 可防御多种攻击手段 | 误报率较高,环境特征易伪造 |

| 内存特征扫描 | 检测Frida等工具的内存残留 | 针对性强,防御效果显著 | 可能触发性能问题 |

反调试技术的部署需结合应用的实际安全需求,避免过度防御导致用户体验下降,金融类应用可采用多层防御(本地检测+环境监控+定时校验),而普通工具类应用则可选择轻量级方案(如单次调试状态检测),建议结合代码混淆(如ProGuard/R8)和加壳技术,增加攻击者逆向分析的难度。

相关问答FAQs:

Q1:Android反调试技术是否会影响应用性能?

A1:部分反调试技术(如定时检测、内存扫描)可能增加CPU和内存开销,但通过优化检测频率(如仅在关键操作前触发)和采用轻量级检测逻辑(如/proc文件系统读取),可将性能影响降至最低,开发者需在安全性和性能间权衡,避免过度检测导致卡顿。

Q2:如何绕过Android应用的简单反调试检测?

A2:针对基于API调用的检测(如isDebuggerConnected()),攻击者可通过Hook框架(如Frida的Xposed)拦截函数返回值;对于本地层ptrace检测,可使用反调试绕过工具(如Frida的ptrace脚本)或直接修改ELF文件移除相关指令,但多层复合防御(如结合环境检测+内存扫描)可显著提高绕过难度。