实现防火墙的主要技术不包括深度包检测(DPI)中的某些高级行为分析功能、基于机器学习的未知威胁检测技术以及完全依赖云端的动态防御架构,传统防火墙技术主要依赖于静态规则集和基础数据包过滤,而现代网络安全环境对防御能力提出了更高要求,因此部分新兴技术或特定实现方式并不属于防火墙的核心技术范畴,以下从技术原理、实现方式和应用场景等角度详细分析防火墙的主要技术及其排除项。

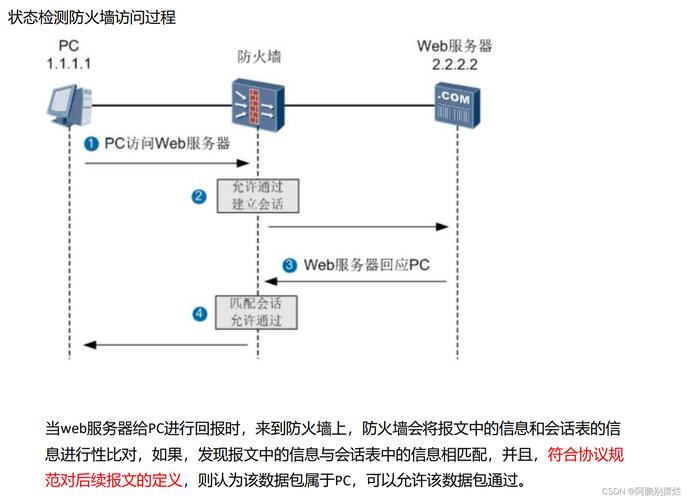

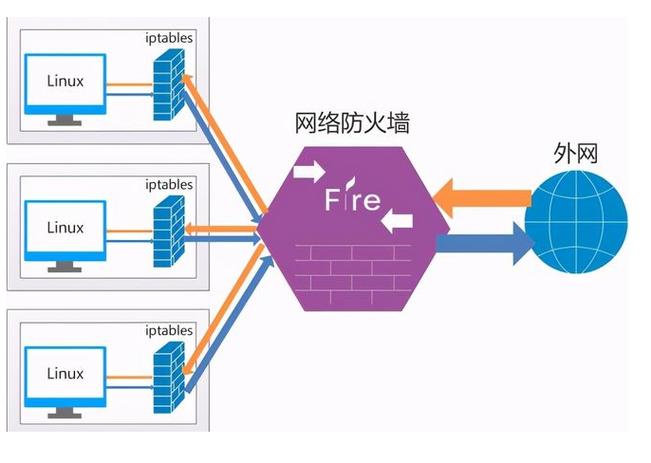

防火墙的核心技术包括数据包过滤、状态检测、应用网关和网络地址转换(NAT),数据包过滤是最基础的技术,工作在网络层和传输层,通过检查IP地址、端口号、协议类型等字段来决定是否允许数据包通过,其规则表通常基于预设的访问控制列表(ACL),状态检测技术则在此基础上进一步跟踪连接状态,通过维护会话表动态判断数据包的合法性,有效防范IP欺骗和DoS攻击,应用网关(代理防火墙)工作在应用层,能够对特定协议(如HTTP、FTP)进行深度解析,过滤应用层命令并隐藏内部网络结构,NAT技术通过转换IP地址节省公网资源,同时增强内部网络隐蔽性,这些技术构成了防火墙的传统功能体系,而所谓“不包括”的技术主要指以下三类:

第一,深度包检测中的高级行为分析功能,虽然传统DPI技术可以检查数据包载荷内容,但针对未知威胁的动态行为分析(如异常流量模式识别、多阶段攻击关联分析)通常依赖于入侵检测系统(IDS)或统一威胁管理(UTM)设备,防火墙可能通过正则表达式匹配已知攻击特征,但无法独立实现基于机器学习的恶意代码行为预测,这种能力需要额外的AI算法库和威胁情报支持,不属于防火墙的固有技术范畴。

第二,完全依赖云端的动态防御架构,传统防火墙是本地化部署的硬件或软件设备,而基于云的动态防御系统(如云防火墙)通过云端实时更新规则并下发到终端,其技术本质是集中化策略管理,而非防火墙本身的实现技术,本地防火墙即使支持云端规则同步,其核心仍依赖本地过滤引擎,而纯云端架构因缺乏本地处理能力,无法满足低延迟场景需求,因此不被视为防火墙的标准实现技术。

第三,零信任网络访问(ZTNA)中的持续验证机制,虽然现代防火墙可能集成ZTNA功能,但ZTNA的核心技术(如微隔离、动态身份验证)本质上是独立的安全框架,传统防火墙基于网络边界防护,而ZTNA强调“永不信任,始终验证”,其实现依赖终端代理和身份管理系统,这与防火墙的静态规则模型存在本质区别,因此不属于防火墙的基础技术。

为更清晰对比防火墙的包含技术与排除技术,可参考下表:

| 技术类别 | 包含的技术 | 不包括的技术 |

|---|---|---|

| 数据包处理 | 静态包过滤、状态检测 | 基于机器学习的流量异常检测 |

| 应用层处理 | 代理服务、协议状态检查 | 动态行为分析、沙箱执行环境 |

| 策略管理 | ACL规则、NAT转换 | 云端动态策略下发、零信任持续验证 |

| 威胁防御 | 特征码匹配、IP信誉库 | 未知威胁预测、AI驱动的攻击链分析 |

在实际应用中,防火墙技术的发展趋势是与IDS、安全信息和事件管理(SIEM)系统融合,形成统一的安全防护体系,下一代防火墙(NGFW)虽然集成了DPI和入侵防御功能(IPS),但这些功能是通过模块化扩展实现的,其核心技术仍基于传统的状态检测和规则匹配,严格意义上讲,防火墙的“主要技术”应限定在边界防护和基础访问控制范畴,而高级威胁防御功能属于协同技术范畴。

相关问答FAQs:

Q1:为什么深度包检测(DPI)不被视为防火墙的主要技术?

A1:传统防火墙的主要技术聚焦于网络层和传输层的地址、端口及协议过滤,而DPI虽然能检查数据包载荷,但其高级功能(如内容关键字匹配、文件类型识别)通常需要额外的处理引擎和规则库,在防火墙架构中,DPI更多作为增强模块存在,而非核心实现技术,早期防火墙仅支持IP和端口过滤,而DPI的广泛应用是NGFW时代的扩展功能。

Q2:防火墙与入侵检测系统(IDS)的主要技术区别是什么?

A2:防火墙的主要技术基于“访问控制”,通过规则集主动阻断流量;而IDS的核心技术是“威胁检测”,通过分析网络流量特征发出警报但不直接阻断,防火墙依赖静态规则和状态表,而IDS侧重于模式匹配和异常行为分析,两者在技术原理上存在本质区别,现代安全架构常将两者结合使用以实现互补防护。