CloudStack 网络是其核心架构的重要组成部分,负责为虚拟机(VM)提供灵活、可扩展的网络连接能力,同时支持多种网络模型以满足不同场景的需求,其网络设计基于插件化架构,能够与主流虚拟化平台(如 KVM、XenServer、VMware)和物理网络设备(如 Cisco、Juniper、Arista 等)深度集成,实现网络资源的自动化管理和精细化控制,以下从网络模型、核心组件、功能特性及部署实践等方面详细阐述 CloudStack 网络的实现逻辑。

CloudStack 网络的核心模型

CloudStack 支持两种主要网络模型:基本网络(Basic Network)和高级网络(Advanced Network),用户可根据需求选择部署模式,两者的核心差异在于网络隔离方式和功能复杂度。

基本网络模型

基本网络模型适用于中小规模部署或对网络功能需求简单的场景,其特点是网络配置由 CloudStack 自动完成,用户无需手动干预网络细节,在该模型下,所有虚拟机共享同一个网络平面(如管理网络、存储网络、客户端访问网络),通过 VLAN 进行逻辑隔离。

-

网络平面划分:

- 客户端网络(Guest Network):用于虚拟机对外提供服务,支持 DHCP 分配 IP 地址,可通过防火墙规则控制访问权限。

- 管理网络(Management Network):用于 CloudStack 管理节点、主机及存储设备之间的通信,需独立规划 IP 段,确保安全性。

- 存储网络(Storage Network):专用于数据传输(如主存储与 secondary storage 之间的数据同步),建议使用独立网卡和 VLAN 以减少带宽竞争。

-

IP 管理:

CloudStack 通过内置的 DHCP 服务器为虚拟机分配 IP 地址,用户需预先指定客户端网络的 IP 范围(CIDR)、网关及 DNS 服务器,虚拟机的 IP 地址绑定与生命周期由 CloudStack 统一管理,支持静态 IP 和动态 IP 分配。 (图片来源网络,侵删)

(图片来源网络,侵删)

高级网络模型

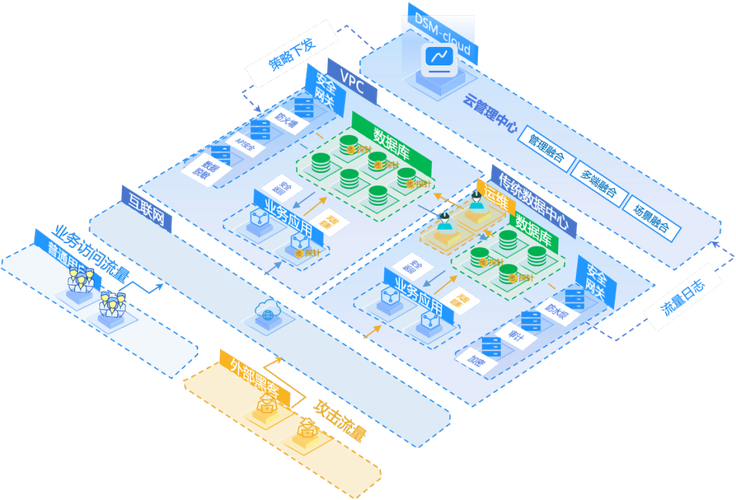

高级网络模型提供了更灵活的网络隔离能力和功能扩展性,适用于多租户、安全要求高的企业级场景,其核心特性是通过 VPC(Virtual Private Cloud) 实现租户网络的完全隔离,并支持网络功能虚拟化(NFV)集成。

-

VPC 网络:

每个租户可创建独立的 VPC,包含公共子网(Public Subnet)和私有子网(Private Subnet),公共子网可通过 NAT 网关访问互联网,私有子网仅限内部通信,VPC 支持跨可用区部署,并通过安全组(Security Group)和网络 ACL(Network ACL)实现双重访问控制。 -

SDN 集成:

CloudStack 支持与 SDN 控制器(如 OpenDaylight、Contrail)集成,实现网络虚拟化的自动化管理,通过 SDN,用户可动态调整网络拓扑、配置 QoS 策略,并支持 overlay 网络(如 VXLAN)以突破 VLAN 数量限制。 -

二层网络(L2 Network):

支持基于 VLAN、VXLAN 或 GRE 的二层网络扩展,允许虚拟机跨物理主机迁移时保持 IP 地址不变,适用于需要大规模二层网络池的场景(如大规模容器集群部署)。

CloudStack 网络的核心组件

CloudStack 网络的实现依赖于多个协同工作的组件,包括管理服务器、虚拟化主机、网络设备及插件模块,各组件的职责分工如下表所示:

| 组件名称 | 功能描述 |

|---|---|

| 管理服务器(Management Server) | 集中管理网络资源,包括网络拓扑规划、IP 地址分配、路由策略配置及网络状态监控,提供 RESTful API 接口,支持第三方系统集成。 |

| 虚拟化主机(Host) | 运行虚拟机实例,通过虚拟交换机(如 OVS、Linux Bridge)实现虚拟机网络流量转发,支持 VxLAN、SR-IOV 等高级网络特性。 |

| 网络元素(Network Element) | 包括虚拟路由器(Virtual Router)、负载均衡器(Load Balancer)、防火墙(Firewall)等,由 CloudStack 自动部署,提供网络服务。 |

| 插件模块(Plugin) | 支持多种网络设备插件(如 Cisco Nexus、Juniper EX),实现物理网络设备的自动化配置,如 VLAN 划分、端口安全策略下发。 |

| 二级存储(Secondary Storage) | 存储虚拟机镜像、模板及 ISO 镜像文件,通过网络为虚拟机提供启动介质和数据备份服务。 |

CloudStack 网络的关键功能特性

灵活的 IP 地址管理

CloudStack 支持静态 IP 和动态 IP 两种分配模式,并提供了 IP 地址池(IP Address Pool)功能,可按区域(Zone)、Pod、集群(Cluster)维度划分 IP 范围,管理员可通过管理界面监控 IP 地址使用情况,支持 IP 地址回收和再利用,避免地址浪费。

安全策略控制

- 安全组(Security Group):类似虚拟防火墙,可基于端口、协议(TCP/UDP/ICMP)和 IP 地址范围定义访问规则,默认情况下,安全组之间禁止通信,需手动放行规则。

- 网络 ACL(Network ACL):作用于子网级别,支持更精细的流量过滤(如源/目的 IP、端口范围),可优先级高于安全组规则。

- 防火墙集成:支持通过物理防火墙(如 Cisco ASA、Palo Alto)或虚拟防火墙(如 pfSense)实现网络出口流量控制,支持 NAT(源地址转换、目的地址转换)和端口转发。

负载均衡与高可用

CloudStack 内置虚拟路由器支持负载均衡功能,可通过轮询(Round Robin)、最少连接(Least Connections)等算法分发流量至后端虚拟机,支持虚拟机的高可用(HA)部署,当主机故障时,虚拟机可在其他主机上自动重启,并通过网络保持 IP 地址不变。

多租户网络隔离

在高级网络模式下,不同租户的网络通过 VPC 或 VLAN 完全隔离,避免租户间网络流量泄露,管理员可为租户分配独立的网络资源(如 IP 地址段、VLAN ID),并通过标签(Tags)实现资源的精细化计量。

CloudStack 网络部署实践示例

以高级网络模型为例,部署步骤如下:

-

规划网络拓扑:

- 划分客户端网络 CIDR 为

10.0.0/16,分为公共子网(10.1.0/24)和私有子网(10.2.0/24)。 - 配置物理网络设备(如交换机)支持 VLAN 100(公共子网)和 VLAN 101(私有子网)。

- 划分客户端网络 CIDR 为

-

创建 VPC:

在 CloudStack 管理界面创建 VPC,指定 CIDR 为10.0.0/16,并配置 NAT 网关(部署在公共子网)用于私有子网访问互联网。 -

部署虚拟机:

- 在公共子网创建 Web 服务器(VM1,IP:

10.1.10),在私有子网创建数据库服务器(VM2,IP:10.2.20)。 - 配置安全组规则:允许 VM1 访问 VM2 的 3306 端口,禁止其他外部流量访问 VM2。

- 在公共子网创建 Web 服务器(VM1,IP:

-

验证网络连通性:

- 从 VM1 ping VM2,测试私有子网通信。

- 通过 NAT 网关从 VM2 访问外部网站,验证互联网连接。

相关问答 FAQs

问题 1:CloudStack 基本网络与高级网络的主要区别是什么?如何选择?

解答:基本网络模型采用共享网络平面和 VLAN 隔离,配置简单但功能有限,适用于中小规模或单租户场景;高级网络模型支持 VPC 隔离、SDN 集成和 NFV,功能丰富但部署复杂,适用于多租户、高安全性和大规模网络场景,选择时需根据业务需求权衡:若仅需基本网络连接且规模较小,选择基本网络;若需租户隔离、动态网络扩展或高级安全策略,则选择高级网络。

问题 2:CloudStack 如何实现跨数据中心的网络互通?

解答:CloudStack 支持通过以下方式实现跨数据中心网络互通:

- VPN 隧道:基于 IPsec 或 GRE 协议,在数据中心之间建立加密隧道,将不同数据中心的 VPC 网络扩展为统一网络。

- 云专线:通过物理专线连接数据中心,提供低延迟、高带宽的网络通道,需结合 CloudStack 的路由策略配置。

- 混合云集成:通过 CloudStack 的 API 与公有云(如 AWS、Azure)对接,利用公有云的网关(如 AWS VPC Gateway)实现跨云网络互通。