Windows网络访问权限是操作系统用于控制用户或计算机通过网络访问本地或远程资源的一套安全机制,其核心目标是确保只有授权对象才能获取特定资源,同时防止未授权访问带来的数据泄露或系统破坏风险,权限管理通常涉及用户账户、资源权限配置、访问控制列表(ACL)等关键要素,需结合组策略、本地安全策略等工具进行精细化设置。

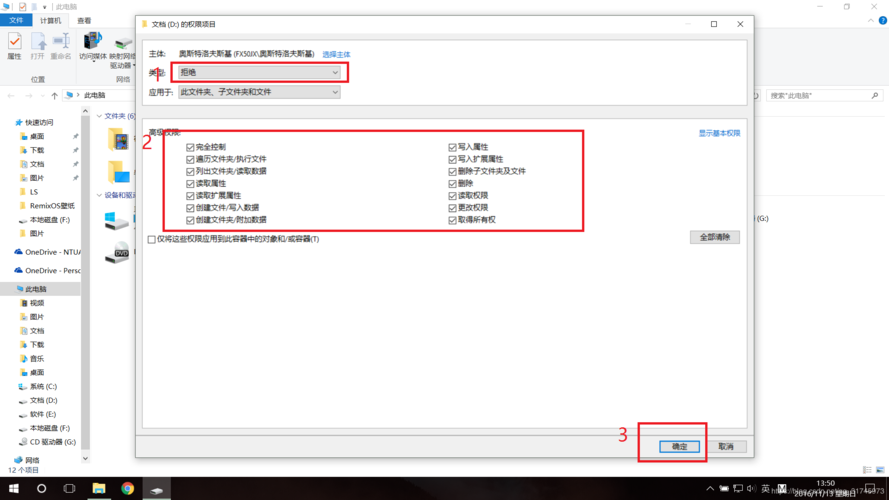

在Windows网络环境中,权限管理主要分为“共享权限”和“NTFS权限”两类,二者协同工作决定最终访问权限,共享权限是针对通过网络访问资源的用户设置的,仅对“共享”这一层生效,权限级别包括“完全控制”“更改”“读取”三种,完全控制”允许用户修改、删除共享文件及设置权限,“更改”允许创建、修改和删除文件,“读取”则仅允许查看和运行文件,NTFS权限则是基于NTFS文件系统的底层权限,控制用户对本地或远程文件的访问能力,权限类型更细致,如“完全控制”“修改”“读取和执行”“列出文件夹内容”“读取”“写入”等,且支持权限继承和拒绝权限设置(优先级高于允许权限),当用户通过网络访问共享文件夹时,系统会同时检查共享权限和NTFS权限,最终以“更严格”的权限为准,即若共享权限为“读取”而NTFS权限为“完全控制”,用户实际仅获得“读取”权限。

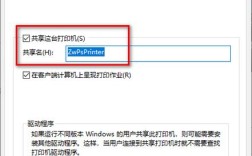

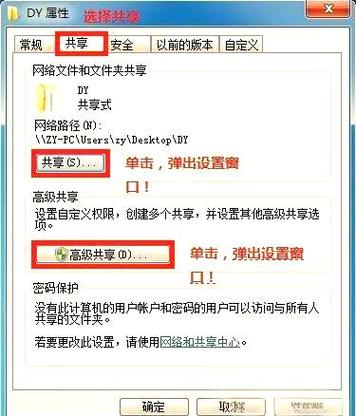

配置网络访问权限时,需明确资源类型和访问场景,对于文件共享,可通过“文件资源管理器”右键文件夹选择“属性→共享”,设置共享权限;同时需在“安全”选项卡中配置NTFS权限,添加特定用户或组并分配权限,对于打印机共享,可在“设备和打印机”中右键选择“打印机属性→共享”,设置共享权限后,通过“安全”选项卡控制访问用户,若需批量管理多台计算机的网络权限,可使用组策略对象(GPO):打开“组策略编辑器”(gpedit.msc),依次定位到“计算机配置→Windows设置→安全设置→本地策略→安全选项”,配置“网络访问:本地账户的共享和安全模型”(如经典模式仅验证密码,或仅来宾用户-本地用户以来宾身份验证),“网络访问:可匿名访问的共享”等策略,限制匿名访问或强制使用强密码验证。

特殊场景下需注意权限冲突与继承问题,当用户属于多个组时,其权限为所有“允许权限”的累加,但若任一组被设置为“拒绝某权限”,则用户最终会被拒绝(拒绝权限不可覆盖),权限继承默认启用,子对象会自动继承父级权限,若需单独设置子对象权限,可在“安全”选项卡中点击“高级”,禁用继承并选择“复制”或“转换”权限,对于工作组环境,建议创建相同用户账户并设置密码,确保跨计算机访问时身份验证通过;域环境中则可通过域组统一管理权限,简化配置。

为确保权限设置有效,需定期审计:通过“事件查看器”检查“安全日志”中的审核事件(如“审核文件系统”“审核对象访问”),或使用“Microsoft Process Monitor”工具监控文件访问权限,遵循“最小权限原则”,仅授予用户完成工作所需的最低权限,避免过度开放“完全控制”权限。

相关问答FAQs

Q1:为什么设置了共享权限为“完全控制”,用户仍无法修改共享文件?

A:这可能是由于NTFS权限限制导致的,共享权限和NTFS权限共同决定最终访问权限,即使共享权限为“完全控制”,若NTFS权限中未授予用户“修改”或“完全控制”权限,用户仍无法修改文件,需检查文件所在文件夹的“安全”选项卡,确保用户或所属组拥有相应NTFS权限,且未设置“拒绝”权限覆盖允许权限。

Q2:如何禁止特定用户通过网络访问我的共享文件夹?

A:可通过两种方式实现:一是共享权限中,仅允许授权用户组(如“Administrators”)访问,删除该用户所属组(如“Users”);二是在NTFS权限中,添加该用户并勾选“拒绝完全控制”(注意:拒绝权限优先级最高,需谨慎使用,避免误拒绝其他合法用户),若需批量禁止,可通过组策略设置“网络访问:限制可匿名访问的SAM账户”启用,或创建“拒绝本地登录”权限的用户组并添加目标用户。