核心概念:为什么需要JTAG修复Bootloader?

要理解JTAG和Bootloader在修复过程中的角色。

- Bootloader(引导加载程序):是系统上电后运行的第一段代码,它的主要职责是初始化硬件(如时钟、内存、串口等),然后加载并执行主应用程序(如操作系统或固件),如果Bootloader损坏,系统可能无法启动,无法进入应用程序,甚至无法与外界通信(比如串口没反应)。

- JTAG(Joint Test Action Group):最初是一种用于电路板测试的标准接口,它更广为人知的是其调试功能,JTAG提供了一种直接访问和控制系统核心(如CPU)的机制,包括:

- 读写内存:可以像CPU一样直接访问系统的RAM和Flash/ROM。

- 单步/全速运行:可以控制CPU执行单条指令或全速运行。

- 设置断点:可以在特定代码地址暂停CPU执行。

- 下载程序:可以将编译好的二进制文件写入到目标板的Flash中。

JTAG修复Bootloader的核心原理:

当Bootloader损坏导致系统无法正常启动时(串口无输出,无法进入下载模式),传统的串口下载方式(如dfu-util, fastboot, u-boot的loady命令)就失效了,因为串口本身可能由Bootloader初始化和控制。

JTAG就成了“救命稻草”,因为JTAG是与CPU核心直接通信的,它不依赖于已经运行的软件,我们可以通过JTAG接口,直接将一段完好的Bootloader代码写入到存储Bootloader的Flash区域,从而“修复”启动过程。

JTAG修复Bootloader的完整步骤

这个过程通常需要专业的硬件调试器(如J-Link, U-Link, ST-Link, OpenOCD等)和相应的软件。

准备工作

- 硬件调试器:例如J-Link。

- 目标板和连接线:目标开发板,以及连接调试器和目标板JTAG接口的排线(通常是10-pin或20-pin)。

- 开发环境:

- 调试器厂商的软件:如SEGGER的J-Link软件。

- OpenOCD:一个开源的JTAG/SWD调试工具,功能强大,支持多种芯片和调试器。

- GDB (GNU Debugger):用于通过JTAG连接并控制目标CPU。

- 编译好的Bootloader固件:

.bin或.hex格式的、已知是完好的Bootloader文件。

- 技术文档:

- 芯片数据手册:了解CPU的内存映射,特别是Flash的基地址、大小、扇区/页大小。

- 板级支持包:了解Bootloader在Flash中的确切位置。

详细操作流程

第1步:物理连接

- 将JTAG调试器通过排线连接到目标板的JTAG/SWD调试接口。

- 确保目标板已通电(通常是5V或3.3V,根据板卡要求)。

第2步:识别并擦除目标Flash

这是最关键的一步,我们需要擦除包含旧(损坏)Bootloader的Flash区域,以便写入新的固件。

- 启动调试工具:使用OpenOCD,你需要一个配置文件(

.cfg)来告诉OpenOCD如何连接你的调试器和目标芯片。# 示例命令,具体配置文件和参数因平台而异 openocd -f interface/jlink.cfg -f target/stm32f4x.cfg

- 连接GDB:在另一个终端中,启动GDB并连接到OpenOCD的端口。

arm-none-eabi-gdb (gdb) target remote localhost:3333

- 识别内存:在GDB中,使用

monitor命令与OpenOCD交互,查看Flash信息。(gdb) monitor flash list # 这会列出所有Flash Bank的信息,包括起始地址、大小等。 # 假设我们找到了Bank 0,地址从0x08000000开始,大小为1MB。

- 擦除Flash:擦除包含Bootloader的整个区域。通常需要擦除整个Flash扇区,而不是只擦除Bootloader占用的部分,以防有残留数据影响。

# 擦除从0x08000000开始,大小为0x20000 (128KB) 的区域,这通常是Bootloader的大小 (gdb) monitor flash erase_address 0x08000000 0x20000

注意:擦除操作是不可逆的,请确保地址和大小正确。

第3步:写入新的Bootloader

现在Flash已经清空,我们可以将编译好的Bootloader文件写入。

- 在GDB中,使用

load命令将.bin或.hex文件下载到目标地址。# 假设新的Bootloader文件是 good_bootloader.bin # 并且它应该被放置在Flash的起始地址 0x08000000 (gdb) load good_bootloader.bin

GDB会通过JTAG将文件内容写入到0x08000000开始的Flash区域。

第4步:验证写入

写入完成后,最好进行验证,确保数据正确无误。

-

使用GDB读取内存比较

# 将good_bootloader.bin文件加载到GDB的本地内存中 (gdb) restore good_bootloader.bin binary 0x20000000 # 比较目标Flash内存和本地内存 (gdb) compare-sections

compare-sections会检查所有已加载段的校验和,如果成功,说明数据一致。 -

使用调试器自带的校验命令

(gdb) monitor verify_flash good_bootloader.bin 0x08000000

第5步:断开连接并重启

- 验证无误后,断开GDB和OpenOCD。

(gdb) detach (gdb) quit

- 断开JTAG调试器。

- 重新给目标板上电,此时系统应该会用新的Bootloader启动。

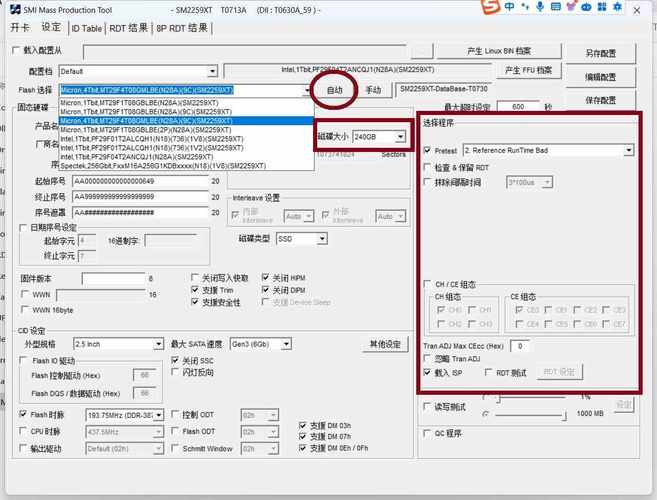

实例:修复STM32的Bootloader

假设一块STM32F4 Discovery板,其内置的Bootloader(系统存储器)被意外覆盖或损坏,导致无法通过串口进入DFU模式。

-

准备:

- 硬件:ST-Link调试器(通常板载)。

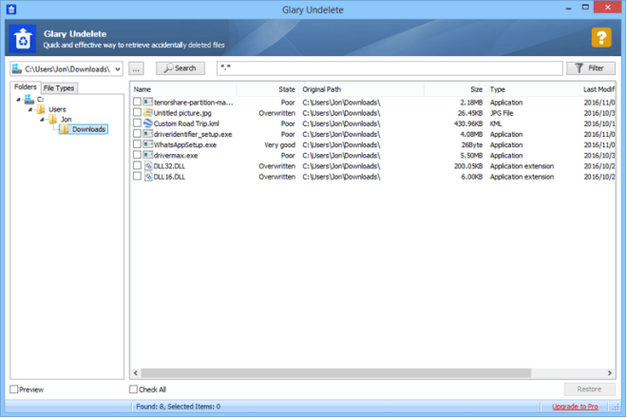

- 软件:STM32CubeProgrammer(图形化界面,最简单)或命令行工具

STM32CubeProgrammer_CLI。 - 固件:从ST官网下载对应芯片型号的官方

DFU固件(一个.dfu或.bin文件)。

-

使用STM32CubeProgrammer(图形化):

- 打开软件,选择"ST-LINK"作为连接方式。

- 点击"连接"按钮,如果连接成功,软件会读取到芯片信息。

- 在左侧菜单选择"DFU"。

- 点击"..."按钮,选择你下载好的官方DFU固件文件。

- 点击"下载"按钮,软件会自动擦除整个Flash并写入新的DFU固件。

- 下载完成后,点击"断开连接",重启板子,现在应该可以通过串口进入DFU模式了。

-

使用OpenOCD + GDB(命令行):

- 连接:

openocd -f interface/stlink.cfg -f target/stm32f4x.cfg - 启动GDB:

arm-none-eabi-gdb - 连接GDB:

(gdb) target remote localhost:3333 - 擦除:

(gdb) monitor flash erase_address 0x08000000 0x100000(擦除整个1MB Flash) - 加载:

(gdb) load official_bootloader.bin - 验证:

(gdb) monitor verify_flash official_bootloader.bin 0x08000000 - 退出:

(gdb) detach; quit

- 连接:

重要注意事项与风险

- 地址和大小是生命线:写入错误的地址或擦除错误的区域会永久损坏设备,导致其变砖