微软Windows技术作为全球最广泛使用的操作系统之一,其发展历程和技术架构深刻影响了个人计算、企业IT及云计算领域,从最初的MS-DOS图形化扩展到如今的Windows 11,Windows技术不断融合创新,形成了覆盖硬件抽象、用户交互、安全机制及生态兼容的完整技术体系,以下从核心技术、架构演进、生态发展及未来趋势四个维度展开分析。

核心技术体系

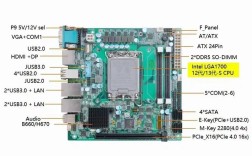

Windows技术的核心在于其分层架构设计,以实现硬件兼容性与软件灵活性的平衡,内核层(Kernel)采用混合内核模式,结合了宏内核的效率与微模块的安全性,通过硬件抽象层(HAL)隔离硬件差异,使操作系统可适配不同厂商的x86、ARM及未来架构的处理器,驱动模型方面,Windows Driver Model(WDM)和Windows Driver Frameworks(WDF)逐步取代传统驱动,支持即插即用和电源管理,例如NVMe固态硬盘驱动通过WDF实现低延迟访问。

安全机制是Windows技术的关键突破,从早期的NTFS权限控制到现在的Windows Defender与可信平台模块(TPM)2.0集成,Windows构建了多层次防御体系,BitLocker驱动器加密基于TPM硬件级安全,结合虚拟化安全(VBS)将内核代码隔离于hypervisor中,有效抵御恶意软件攻击,Windows Subsystem for Linux(WSL)允许用户直接运行Linux二进制文件,通过系统调用转换层实现跨平台兼容性,极大拓展了开发环境支持。

架构演进与功能迭代

Windows的版本迭代反映了计算范式的变迁,Windows 95引入的32位操作系统与图形用户界面(GUI)奠定了现代PC操作基础;Windows XP通过.NET Framework整合开发环境,支持面向对象编程;Windows 8的“开始屏幕”虽引发争议,却触发了对触控交互与移动端适配的探索;而Windows 10则以“服务即更新”模式持续迭代,最终在Windows 11中优化了多任务处理(如贴靠布局)与窗口管理(Snap Groups),并强化了对DirectX 12 Ultimate与Auto HDR图形技术的支持,提升游戏与创意工作负载体验。

企业级功能方面,Windows Server系列与Active Directory(AD)实现了集中化身份管理,而Azure Active Directory(AAD)进一步将云目录服务扩展至混合云场景,组策略(Group Policy)与Microsoft Intune协同,支持企业对终端设备的统一策略配置,例如通过Windows Autopilot实现零接触部署,将设备从开箱到入网的时间缩短至数分钟。

生态发展与兼容性

Windows的生态优势离不开其庞大的软件与硬件兼容性认证体系,Windows Hardware Quality Labs(WHQL)测试确保驱动与硬件的稳定性,而Microsoft Store应用商店通过统一分发渠道降低了用户获取软件的门槛,开发工具链如Visual Studio与.NET框架支持从C++到Python的多语言开发,Windows SDK则提供了API文档、调试工具及模拟器,帮助开发者构建跨设备应用(如UWP应用)。

值得注意的是,Windows对向后兼容性的追求显著提升了用户黏性,16位Windows 3.1应用可通过NTVDM(Windows虚拟机)在64位系统上运行,而旧版游戏如《星际争霸》通过兼容性模式保持可玩性,这种兼容性策略不仅保护了用户投资,也吸引了开发者持续为Windows平台开发软件。

未来趋势

随着AI与云计算的深度融合,Windows技术正朝着智能化与云原生方向演进,Windows 11集成的Windows Copilot利用大语言模型实现系统级任务自动化,如调整设置、总结文档等,在云边协同场景下,Windows 365将操作系统虚拟化,允许用户通过流访问云端Windows桌面,实现“设备无感化”计算,Microsoft正在推动Windows on ARM架构的性能优化,通过模拟兼容层支持x86应用,在低功耗设备上提供接近原生x86的性能表现。

相关问答FAQs

Q1: Windows与Linux在服务器领域的技术差异是什么?

A: Windows Server以图形化界面和Active Directory为核心,适合企业IT环境中的集中管理,而Linux服务器则以命令行操作和开源生态见长,通常用于高并发场景(如Web服务器),Windows在商业软件兼容性(如SQL Server)方面具有优势,而Linux在容器化(Docker/Kubernetes)和定制化部署上更灵活,两者可通过WSL或Hyper-V实现混合部署。

Q2: 如何提升Windows系统的安全性?

A: 可采取以下措施:1)启用TPM 2.0并配置BitLocker加密全盘数据;2)定期更新系统补丁,利用Windows Update for Business批量管理;3)开启Windows Defender实时防护与防火墙,限制非必要端口;4)使用Microsoft Defender for Endpoint监控终端威胁;5)禁用管理员账户,改用标准用户账户+UAC权限提升机制。