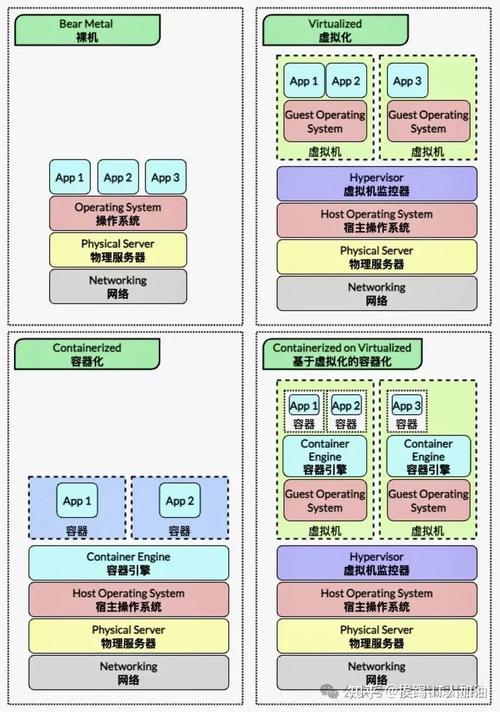

Docker技术作为容器化领域的标杆工具,极大地简化了应用的部署和管理,但在实际应用中也暴露出一些不容忽视的缺点,这些缺点涉及安全性、性能、存储管理、网络复杂性等多个维度,需要用户在使用过程中权衡利弊。

安全性风险

Docker的安全性依赖于多个层面的协同,但每个环节都可能存在漏洞,容器与宿主机共享内核,这意味着一旦内核漏洞被利用(如Dirty Cow漏洞),攻击者可能从容器逃逸到宿主机,获取系统最高权限,虽然Docker提供了用户命名空间(User Namespace)等隔离机制,但配置复杂且并非所有场景都完全支持,镜像安全风险突出,官方镜像或第三方镜像可能包含恶意代码或已知漏洞,扫描工具(如Clair、Trivy)虽能部分缓解问题,但无法保证100%安全,Docker守护进程(dockerd)通常需要root权限运行,若守护进程被攻破,整个宿主机的安全将面临威胁,容器间的网络隔离依赖于网络命名空间和iptables规则,配置不当可能导致容器间意外通信或数据泄露。

性能损耗

尽管容器比虚拟机更轻量,但性能损耗依然存在,容器启动时需要创建多个命名空间(如PID、Network、Mount)和cgroups限制,这些操作会增加CPU和内存的开销,尤其在高频启动场景下(如微服务扩缩容),可能影响响应速度,容器内的文件系统操作性能低于宿主机原生文件系统,因为Docker使用联合文件系统(如OverlayFS),多层镜像的读写操作会导致“写时复制”(CoW)频繁触发,增加I/O延迟,网络性能也存在瓶颈,容器间的通信需要经过虚拟网桥(docker0)和iptables NAT转发,相比宿主机直接通信会增加网络延迟,对于需要高性能计算或低延迟响应的应用(如高频交易系统),这些损耗可能成为瓶颈。

存储管理复杂性

Docker的存储管理机制虽然灵活,但也带来了复杂性和潜在问题,镜像分层结构可能导致存储空间浪费,不同镜像可能共享相同层,但删除镜像时若依赖关系未清理,会产生“悬空镜像”(dangling images),占用大量磁盘空间,数据卷(Volume)的生命周期管理困难,容器删除后数据卷可能残留,若未及时清理会导致存储泄漏,数据卷的备份和迁移操作繁琐,需要手动执行docker commit或docker save命令,且无法像虚拟机快照那样实现一致性备份,对于需要持久化存储的应用(如数据库),Docker的存储性能也可能不足,特别是当数据卷位于网络存储(如NFS)时,I/O性能会显著下降。

网络配置与调试难度

Docker的网络模型虽然支持多种模式(bridge、host、overlay等),但配置和调试过程往往复杂且容易出错,bridge模式下,容器默认通过NAT与外部通信,端口映射规则需要手动维护,若端口冲突或映射错误,会导致服务不可用,overlay模式用于跨主机容器通信,但依赖etcd或Consul等服务发现组件,配置不当可能导致网络分区,Docker的网络隔离依赖于iptables规则,当规则数量庞大时,排查网络问题(如容器无法访问外部)变得困难,对于需要自定义网络策略的场景(如多租户环境),Docker的原生支持有限,通常需要结合第三方工具(如Calico、Cilium)实现,增加了学习成本和运维复杂度。

资源隔离与限制不足

尽管Docker通过cgroups对容器的CPU、内存等资源进行限制,但隔离粒度较粗,cgroups无法限制容器对磁盘I/O的占用,若某个容器频繁进行磁盘读写,可能导致其他容器I/O性能下降,CPU亲和性(CPU Affinity)和NUMA感知等高级调度功能支持有限,在多核服务器上,容器可能无法充分利用硬件性能,对于需要严格资源隔离的场景(如多租户云平台),Docker的隔离能力弱于虚拟机,可能引发资源争用问题。

生态系统与版本兼容性问题

Docker的快速发展导致版本间存在兼容性差异,例如Docker Compose的文件格式从v1升级到v3后,部分语法不再支持,用户需要迁移现有配置,Docker生态工具(如Kubernetes、Harbor)与Docker版本的绑定关系紧密,版本不匹配可能导致部署失败或功能异常,对于企业级用户而言,频繁升级Docker及相关组件需要投入大量测试和验证成本,增加了运维负担。

Docker技术的缺点主要集中在安全性、性能、存储、网络、资源隔离和生态兼容性等方面,尽管存在这些问题,但通过合理配置(如启用用户命名空间、使用安全镜像)、结合第三方工具(如容器安全扫描、网络插件)以及制定规范的运维流程,可以部分缓解这些缺点,用户在选择容器化方案时,需根据实际场景权衡Docker的优势与不足,避免盲目跟风。

相关问答FAQs

Q1: Docker容器是否绝对安全?如何提升容器安全性?

A1: Docker容器并非绝对安全,主要风险包括内核漏洞逃逸、镜像恶意代码、权限过高等,提升安全性的措施包括:启用用户命名空间隔离;定期扫描镜像漏洞(使用Trivy、Clair工具);以非root用户运行容器;限制容器权限(使用--cap-drop);使用AppArmor或SELinux加固容器安全。

Q2: Docker在高性能计算场景下有哪些性能瓶颈?如何优化?

A2: Docker在高性能计算中的瓶颈包括:文件系统I/O延迟(联合文件系统导致CoW频繁)、网络通信开销(NAT转发)、资源隔离不足(cgroups无法精细控制I/O),优化方法包括:使用本地存储替代网络存储;选择高性能文件系统(如XFS);host网络模式减少网络层开销;调整cgroups参数限制I/O优先级;考虑轻量级容器运行时(如containerd)替代Docker。