智能终端作为连接用户与数字世界的关键入口,其安全问题直接关系到个人隐私、企业数据乃至国家信息安全,随着智能终端功能的不断扩展和应用场景的日益复杂,其安全技术要求也需从硬件、软件、数据、通信等多个维度进行系统性构建,以应对多样化的安全威胁。

硬件层是智能终端安全的基础,需具备从物理层面防范未授权访问和篡改的能力,安全启动(Secure Boot)是保障终端可信启动的核心技术,要求设备从上电那一刻起,每个加载环节(如Bootloader、操作系统内核)都需经过数字签名验证,确保只有经过授权的代码才能运行,防止恶意代码在底层植入,硬件级的安全存储模块(如TPM、eSE或TEE)必不可少,这类模块具备独立的处理器和存储空间,可加密存储密钥、证书、生物特征等敏感数据,并通过硬件隔离机制防止操作系统或其他应用程序非法访问,TEE(可信执行环境)可创建一个与主操作系统隔离的安全区域,运行支付、生物识别等敏感应用,确保数据在处理过程中的机密性和完整性,硬件防篡改设计也至关重要,如设备外壳 tamper-evident 封装、内部传感器检测物理拆解等,当设备被非法拆解时,可自动触发数据销毁或锁定机制,防止硬件层面的信息泄露。

操作系统层是智能终端安全的关键屏障,需构建从内核到应用的全流程防护体系,内核安全方面,需采用强制访问控制(MAC)机制(如SELinux、SEAndroid),对进程、文件、网络资源等实施细粒度权限控制,限制恶意程序的权限扩散;内核漏洞需通过及时的安全补丁进行修复,建立漏洞响应与修复的快速通道,系统完整性保护方面,需实现系统分区只读(如system分区rootfs)、文件系统加密(如FBE、FDE)等功能,防止恶意软件篡改系统文件或窃取存储数据,权限管理方面,应遵循最小权限原则,对应用申请的权限进行分类分级(如正常权限、危险权限、特殊权限),并支持用户实时查看和动态授权,例如通过“运行时权限”机制,允许用户在使用过程中临时开启敏感权限,使用结束后自动关闭,设备隔离技术(如多用户空间、沙箱机制)可确保不同应用或用户之间的数据互不干扰,避免恶意应用通过跨进程攻击窃取其他应用的数据。

数据安全是智能终端保护的核心目标,需覆盖数据全生命周期管理,数据加密方面,需对静态数据(如存储在设备上的文件、数据库)、动态数据(如内存中的敏感信息)和传输数据(如通过Wi-Fi、蜂窝网络发送的数据)分别采用加密措施,推荐使用国密算法(如SM4、SM2)或国际主流算法(如AES、RSA)进行加密,并确保密钥管理安全(如密钥由TEE硬件保护),数据防泄露(DLP)技术可通过敏感数据识别、内容扫描、外发管控等手段,防止用户主动或被动地将敏感数据(如身份证号、银行卡号)通过邮件、即时通讯、U盘等途径泄露,隐私保护方面,需支持应用权限精细化管控、隐私标识符(如OAID)管理、行为追踪透明化等功能,例如限制应用在后台获取位置信息,或允许用户查看应用的历史行为记录,数据备份与恢复机制也需考虑安全性,备份数据应加密存储,并支持通过安全通道(如HTTPS)进行云端备份,避免备份数据被未授权访问。

通信安全是智能终端与外部交互的重要保障,需确保数据在传输过程中的机密性、完整性和真实性,网络通信方面,应强制使用HTTPS、TLS等加密协议进行数据传输,并启用证书锁定(Certificate Pinning)机制,防止中间人攻击;对于Wi-Fi连接,需支持WPA3加密协议,避免弱加密协议(如WEP)带来的安全风险,蓝牙、NFC等短距离通信技术也需启用加密和身份验证功能,例如蓝牙配对时采用LE Secure Connections协议,NFC支付时结合SE芯片进行安全认证,终端应具备网络行为检测能力,可识别并拦截恶意URL、钓鱼网站、异常网络连接等,例如通过内置的安全引擎实时分析网络流量,阻断恶意通信。

应用安全是智能终端安全防护的最后一道防线,需从应用开发、分发、运行全流程进行管控,应用安全加固方面,可采用代码混淆、反调试、完整性校验等技术,防止恶意逆向分析和篡改;应用应遵循安全开发规范,避免出现SQL注入、缓冲区溢出等常见漏洞,应用分发方面,需通过官方应用商店或可信渠道进行安装,并对应用进行安全检测(如病毒扫描、权限合规性检查),防止恶意应用混入,运行时安全方面,需具备应用行为监控能力,可检测应用的异常行为(如频繁读取联系人、自启动、后台收集数据),并及时向用户告警或限制其权限,应用签名机制也需严格执行,确保应用来源可信,未被篡改。

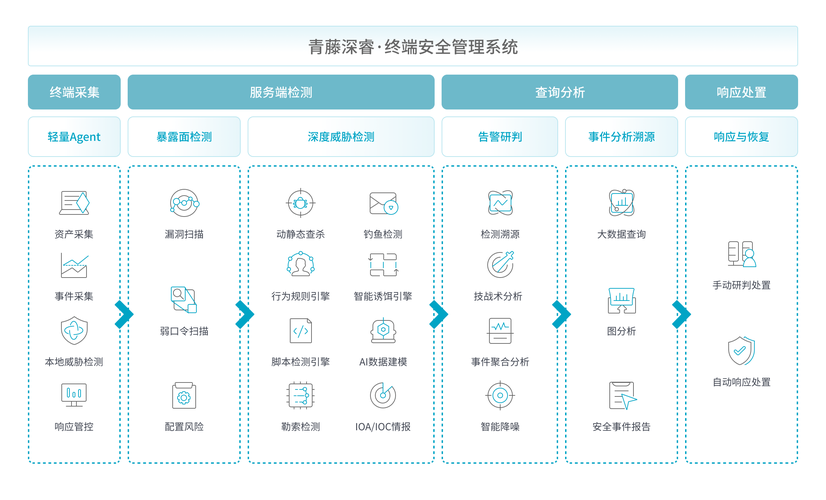

为了更直观地展示智能终端安全技术要求的分类与具体措施,可参考下表:

| 安全维度 | 核心技术要求 |

|---|---|

| 硬件安全 | 安全启动、硬件安全存储模块(TEE/eSE/TPM)、物理防篡改设计 |

| 操作系统安全 | 强制访问控制(MAC)、系统完整性保护、权限最小化、沙箱隔离 |

| 数据安全 | 静态/动态/传输数据加密、数据防泄露(DLP)、隐私保护、安全备份恢复 |

| 通信安全 | HTTPS/TLS加密、证书锁定、WPA3加密、短距离通信加密认证、网络行为检测 |

| 应用安全 | 应用加固、安全开发规范、可信分发、运行时行为监控、应用签名机制 |

智能终端安全技术要求是一个多维度、全流程的体系化工程,需硬件、软件、数据、通信、应用等各层级协同发力,并结合持续的安全监测、漏洞修复和用户安全教育,才能有效应对日益复杂的安全威胁,保障终端及数据的安全,随着人工智能、物联网等新技术的发展,智能终端安全技术还需不断创新,以适应新的应用场景和攻击手段。

相关问答FAQs

Q1:智能终端的“安全启动”技术是如何工作的?为什么它对设备安全至关重要?

A1:安全启动(Secure Boot)通过数字签名验证机制确保设备从启动到运行的全流程可信,具体流程为:设备上电后,首先加载Bootloader,该Bootloader需由设备制造商预置的根公钥进行签名验证;验证通过后,Bootloader再加载操作系统内核,并对内核进行签名验证;以此类推,直到整个启动链中的所有组件均通过验证,若任何环节签名验证失败,设备将拒绝启动,该技术至关重要,因为它能防止恶意代码(如Bootkit、Rootkit)在底层植入,确保终端运行的是经过授权的、未被篡改的系统代码,是抵御底层攻击的第一道防线。

Q2:普通用户如何通过设置提升智能终端的安全性?

A2:普通用户可通过以下设置提升终端安全性:① 启用设备锁屏(如密码、指纹、面容识别)并设置复杂锁屏密码;② 及时更新操作系统和应用版本,修复已知漏洞;③ 关闭非必要的高危权限(如位置信息、通讯录访问),对应用权限进行精细化管控;④ 安装应用时仅从官方应用商店下载,避免安装来源不明的APK文件;⑤ 开启设备查找功能(如“查找我的iPhone”“查找我的设备”),并设置远程擦除数据;⑥ 定期备份数据,并确保备份数据加密存储;⑦ 谨慎连接公共Wi-Fi,避免在公共网络下进行敏感操作(如网上银行),或使用VPN加密通信。