Windows沙箱技术原理是一种通过创建隔离的执行环境来限制程序行为的安全机制,其核心目标是防止恶意代码或不可信程序对操作系统及其他应用程序造成损害,该技术基于操作系统层面的虚拟化、资源控制和权限限制等手段,确保沙箱内的程序只能在受限的环境中运行,无法直接访问主机系统的核心资源或敏感数据。

技术原理基础

Windows沙箱的实现依赖于多个关键技术模块,包括内核隔离、资源虚拟化、权限重定向和进程监控等,内核隔离是沙箱的底层支撑,通过修改或扩展Windows内核(如内核模式驱动),为沙箱环境创建独立的虚拟化运行空间,Windows自带的“Windows沙箱”(Windows Sandbox)基于Hyperlight技术,采用轻量级虚拟化方式,直接在宿主机内核中运行沙箱进程,避免了传统虚拟机的性能开销,资源虚拟化通过将沙箱内的程序访问请求重定向到虚拟资源,实现与主机系统的物理隔离,沙箱内的文件系统访问会被重定向到临时的虚拟磁盘,注册表操作则映射到独立的注册表配置单元,确保所有修改不会影响主机系统。

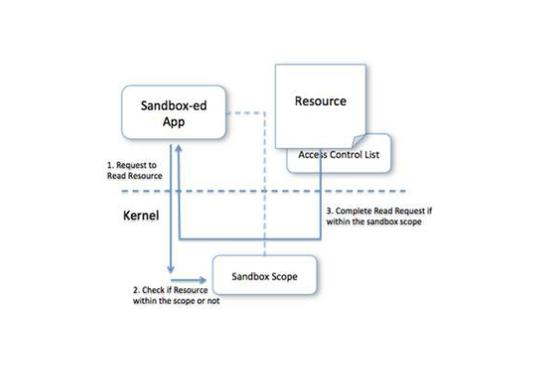

权限与访问控制

权限限制是沙箱技术的核心手段之一,Windows通过访问控制列表(ACL)和权限令牌(Token)管理,为沙箱进程分配最小权限原则的执行环境,具体而言,沙箱进程的令牌会被精简,仅保留必要的权限(如文件读取、网络访问受限),并禁用管理员权限,Windows还通过“完整性级别”(Integrity Level)机制进一步限制沙箱进程的操作能力,沙箱进程通常运行在“低完整性”(Low Integrity)级别,其创建的文件和对象会自动继承该级别,导致主机系统的高完整性进程无法直接访问或修改这些资源,从而防止恶意程序提升权限。

进程与资源监控

沙箱技术还依赖实时监控和拦截机制,确保沙箱内的程序行为符合预设规则,Windows事件跟踪(ETW)和进程监控接口(PMI)可用于记录沙箱进程的系统调用、文件访问、网络连接等行为,一旦检测到异常操作(如尝试修改系统文件),立即触发拦截机制,Windows沙箱会拦截对主机注册表的修改请求,并将其重定向到虚拟注册表分支;对于网络访问,沙箱可以限制其仅能访问特定IP地址或端口,或完全禁止出站连接,沙箱还支持“动态卸载”机制,即当沙箱进程终止时,所有虚拟资源(如临时文件、注册表项)会被自动清理,确保不留痕迹。

资源管理与生命周期

沙箱环境的资源管理包括内存、磁盘、网络等资源的分配与回收,内存方面,沙箱进程的内存空间通过地址空间布局随机化(ASLR)和数据执行保护(DEP)技术防止缓冲区溢出攻击,同时通过虚拟内存管理确保沙箱进程无法访问主机进程的内存区域,磁盘资源方面,沙箱通常使用临时虚拟磁盘存储文件,支持“写时复制”(Copy-on-Write)技术,即对沙箱内文件的修改不会影响原始磁盘内容,且在沙箱关闭后自动删除,网络资源方面,沙箱可以配置独立的虚拟网络适配器,通过NAT(网络地址转换)或防火墙规则限制其网络访问范围,避免直接暴露主机网络环境。

典型应用场景

Windows沙箱技术广泛应用于恶意软件分析、软件测试和可信执行环境等场景,在恶意软件分析中,安全研究人员可以在沙箱中运行可疑程序,观察其行为而无需担心感染主机系统;在软件测试中,开发者可使用沙箱模拟不同操作系统环境,测试软件的兼容性和稳定性;在可信执行环境中,企业可通过沙箱隔离高风险业务(如网银交易),即使被攻击也不会影响核心系统。

相关技术对比

| 技术类型 | 实现方式 | 性能开销 | 隔离强度 | 适用场景 |

|---|---|---|---|---|

| Windows沙箱 | 轻量级内核虚拟化 | 低 | 中 | 恶意软件分析、日常使用 |

| 虚拟机 | 硬件辅助虚拟化(如Hyper-V) | 高 | 高 | 企业级隔离、完整系统 |

| 容器技术 | 操作系统级虚拟化(如Docker) | 中 | 中 | 应用部署、微服务 |

相关问答FAQs

Q1: Windows沙箱与虚拟机的主要区别是什么?

A1: Windows沙箱采用轻量级内核虚拟化,直接在宿主机内核中运行,无需完整操作系统镜像,因此性能开销远低于虚拟机,虚拟机则通过硬件辅助虚拟化运行完整客户操作系统,提供更强的隔离性但资源消耗较大,沙箱更适合快速、低开销的隔离需求,而虚拟机适用于需要完整系统隔离的场景。

Q2: 如何确保Windows沙箱的安全性不会被绕过?

A2: 为防止沙箱被绕过,Windows沙箱采用多层防护机制:一是通过内核级强制隔离(如进程令牌限制)禁止沙箱进程访问主机资源;二是行为监控与实时拦截,异常操作会被阻止;三是资源虚拟化(如文件系统重定向)确保所有修改仅限于沙箱内部,定期更新Windows系统以修复沙箱相关漏洞,并避免在沙箱中运行来源不明的程序,可进一步提升安全性。