防火墙的核心作用与目标

在讨论具体应用前,我们先明确防火墙的核心作用:

(图片来源网络,侵删)

- 访问控制: 这是最基本也是最重要的功能,防火墙通过一系列规则,决定哪些数据包可以进入或离开企业网络,哪些应该被阻止。

- 安全隔离: 将可信的、安全的内部网络与不可信的、充满威胁的外部网络(如互联网)隔离开来,即使外部网络发生攻击,也能保护内部网络的核心资产。

- 审计与监控: 记录所有通过防火墙的连接尝试和流量信息,这些日志对于安全审计、故障排查和追踪攻击行为至关重要。

- 增强隐私: 通过隐藏内部网络的结构和IP地址细节,防止外部攻击者轻易探测到企业内部的网络拓扑和存在的设备。

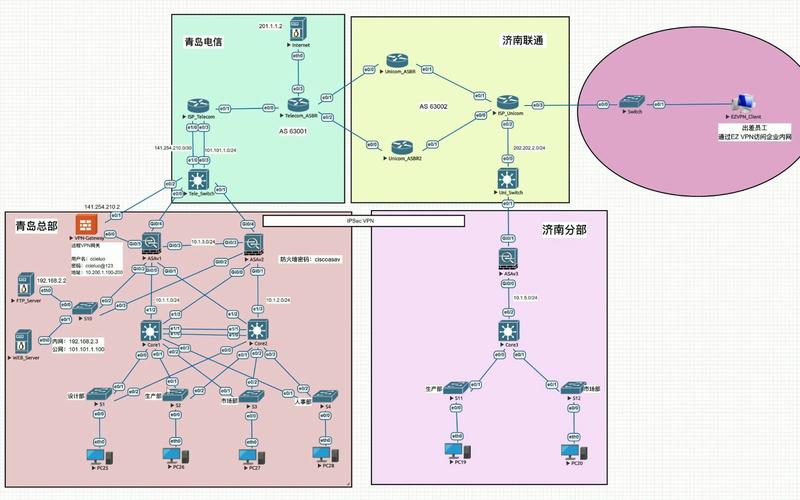

防火墙在企业网络中的具体应用场景

现代企业网络架构复杂,防火墙的应用也无处不在,以下是几个关键的应用场景:

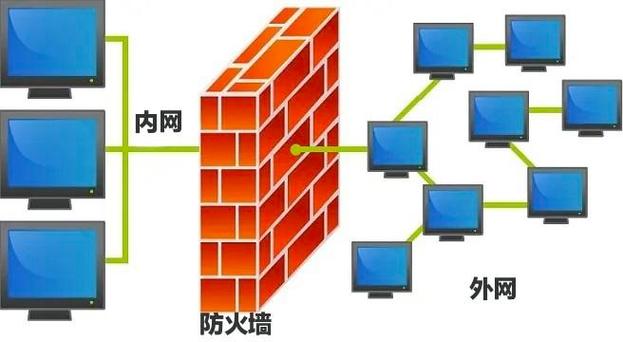

网络边界防护

这是防火墙最经典的应用,部署在企业网络与互联网的连接点,即网络边界防火墙。

- 应用目的: 保护整个内部网络免受来自互联网的攻击,如黑客扫描、病毒传播、DDoS攻击等。

- 实现方式:

- 入站规则: 严格限制从互联网到内部服务器的访问,只允许外部用户访问Web服务器的80/443端口,而禁止直接访问数据库服务器的3306端口。

- 出站规则: 控制内部员工访问互联网的策略,可以允许访问HTTP/HTTPS网站,但禁止访问P2P下载或游戏等高风险服务,以防止数据泄露和带宽滥用。

- NAT (网络地址转换): 将企业内部网络的私有IP地址转换为公网IP地址访问互联网,有效节省了公网IP资源,并隐藏了内部网络结构。

内网区域隔离

一个庞大的企业内部网络也需要划分不同的安全区域,以实现“纵深防御”,这时就需要部署内部防火墙。

- 应用目的: 防止一旦某个区域(如研发部)被攻破后,攻击者在内网中横向移动,迅速蔓延到其他核心区域(如财务部、数据中心)。

- 实现方式:

- 划分安全区域: 将网络划分为不同安全级别的区域,如:

- DMZ (非军事区): 放置对外提供服务的服务器,如Web服务器、邮件服务器,防火墙允许互联网访问DMZ,但严格限制DMZ访问内部核心区。

- 服务器区: 放置核心业务数据库服务器、应用服务器等,只有DMZ或特定管理地址可以访问此区域。

- 办公区: 员工日常工作区域,可以访问互联网和必要的业务服务器,但不能直接访问服务器区的核心数据。

- 访客区: 为访客提供网络接入,与内部网络完全隔离,只能访问互联网。

- 区域间访问控制: 在不同区域之间部署防火墙,精细化控制数据流,只允许办公区的员工通过特定IP地址和端口访问服务器区的数据库,禁止一切其他不必要的访问。

- 划分安全区域: 将网络划分为不同安全级别的区域,如:

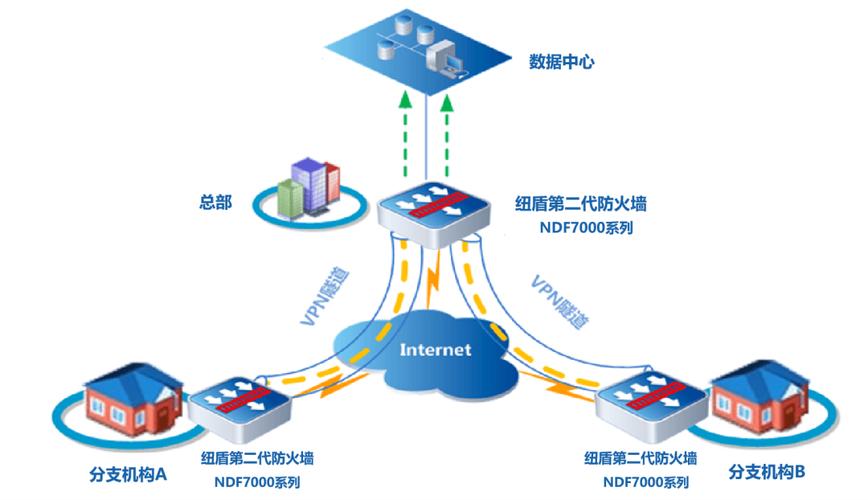

保护远程员工和分支机构

随着远程办公和分布式办公的普及,传统的边界防火墙已无法完全覆盖。下一代防火墙和VPN (虚拟专用网络) 技术变得至关重要。

(图片来源网络,侵删)

- 应用目的: 为远程员工和分支机构提供一个安全、加密的通道,接入企业内部网络,仿佛他们就在办公室里一样。

- 实现方式:

- VPN网关: 在总部边界防火墙上或部署专用的VPN网关,远程员工通过VPN客户端连接到网关,所有数据都经过加密传输,防止在公共网络上被窃听。

- SSL VPN: 基于Web的VPN,用户只需通过浏览器登录即可访问内部资源,无需安装专用客户端,更加便捷。

- 站点到站点 VPN: 连接两个或多个不同的办公地点(如总部和分公司),形成统一的私有网络。

应用层控制与威胁防护

现代防火墙早已超越了传统端口和IP地址的过滤,能够“理解”应用层的数据内容,即下一代防火墙。

- 应用目的: 防止更高级、更隐蔽的威胁,如嵌入在正常流量中的恶意软件、针对特定应用的漏洞攻击等。

- 实现方式:

- 深度包检测: 检查数据包的完整内容,而不仅仅是头部信息,可以识别出伪装成正常HTTP流量的恶意代码。

- 入侵防御系统: 主动检测并阻止已知的攻击行为,如SQL注入、跨站脚本等。

- 威胁情报集成: 实时从云端获取最新的恶意IP地址、域名、威胁情报库,自动更新防火墙规则,快速响应新型威胁。

- 应用程序控制: 识别并控制具体的应用程序,而不仅仅是端口,可以“允许使用微信”,但“禁止其文件传输功能”;或者“允许访问百度”,但“禁止访问Facebook”。

服务器与虚拟化环境保护

在数据中心和云环境中,防火墙的应用形式更加灵活。

- 应用目的: 为单个服务器或虚拟机提供精细化的访问控制,实现“微隔离”(Micro-segmentation)。

- 实现方式:

- 主机防火墙: 在服务器操作系统(如Windows防火墙、Linux

iptables)上部署,保护本机不受攻击,并控制本机与其他主机的通信。 - 分布式防火墙/云防火墙: 在虚拟化平台(如VMware NSX)或云环境(如AWS Security Groups, Azure Network Security Groups)中,以虚拟化形式存在的防火墙,可以为每个虚拟机或容器设置独立的、精细的安全策略,实现“东西向流量”(East-West Traffic,即虚拟机之间的流量)的有效控制,这是传统边界防火墙的盲区。

- 主机防火墙: 在服务器操作系统(如Windows防火墙、Linux

企业防火墙选型与部署建议

选择和部署防火墙是一项系统工程,需要综合考虑以下因素:

- 性能需求: 根据企业的带宽和应用需求,选择吞吐量、并发连接数、新建连接数等性能指标满足要求的设备。

- 功能需求:

- 基础需求: 传统的状态检测包过滤、NAT。

- 高级需求: 是否需要IPS、应用识别与控制、威胁情报、VPN、URL过滤、反病毒等NGFW功能。

- 部署模式: 是部署为路由模式(网关)还是透明模式(网桥)?是否需要支持多虚拟系统,为不同部门或分支机构提供独立的防火墙策略?

- 可扩展性与管理: 考虑未来网络发展的扩展性,以及管理平台的易用性、集中化程度和日志分析能力。

- 高可用性: 对于关键业务,必须配置防火墙集群或双机热备,确保单点故障不会导致网络中断。

防火墙技术已经从最初简单的“包过滤网关”演进为具备深度感知、智能防御能力的下一代防火墙,它在企业网络中的应用也从一个孤立的边界点,扩展到了网络的每一个角落,形成了边界防护、区域隔离、远程接入、应用控制、微隔离等多层次、全方位的立体防御体系。

(图片来源网络,侵删)

对于现代企业而言,防火墙不再是“装上就一劳永逸”的设备,而是一个需要持续监控、策略优化、规则更新和威胁响应的动态安全组件,它是构建企业网络安全基石不可或缺的核心技术。