- 什么是 API Hook?

- 为什么需要 API Hook?(应用场景)

- API Hook 的核心原理

- 主流的 Hook 框架与技术

- 一个简单的 Hook 示例 (以 Xposed 为例)

- Hook 技术的挑战与局限性

什么是 API Hook?

API Hook(中文常译为“钩子”)是一种在程序运行时,动态地拦截、修改或替换某个函数(API)调用行为的技术。

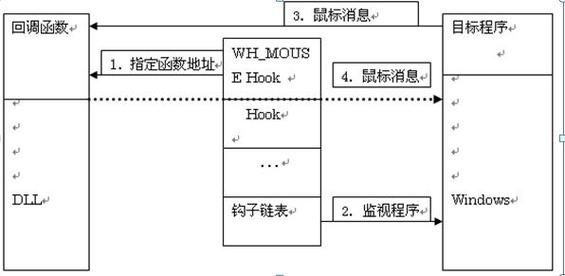

想象一下,你在一个正常的程序流程中设置了一个“陷阱”或“监听器”,当程序执行到你指定的那个函数时,它不会直接进入原始的函数体,而是会先跳转到你预先编写好的“代理函数”(Proxy Function),在这个代理函数里,你可以:

- 查看参数:看看调用这个函数时传入了什么数据。

- 修改参数:在调用原始函数前,偷偷修改一下传入的参数。

- 决定是否执行:直接返回一个你伪造的结果,或者干脆不调用原始函数。

- 查看返回值:获取原始函数执行后的结果,并进行修改。

- 记录日志:将这次调用的所有信息(参数、返回值、调用栈等)记录下来,用于分析。

这个过程就像是在函数调用这条“高速公路”上设置了一个“收费站”,所有经过的车辆(函数调用)都必须在这里接受检查。

为什么需要 API Hook?(应用场景)

API Hook 技术的应用非常广泛,主要集中在以下几个领域:

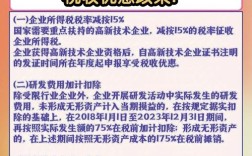

-

安全研究与逆向工程

(图片来源网络,侵删)

(图片来源网络,侵删)- 动态分析:分析恶意软件的行为,Hook

Socket.connect()、HttpUrlConnection.connect()等网络 API,可以清晰地看到 App 与哪个服务器通信、发送了什么数据。 - 行为监控:监控一个 App 的所有敏感操作,如读取联系人 (

ContentResolver.query)、发送短信 (SmsManager.sendTextMessage)、获取位置信息 (LocationManager.requestLocationUpdates) 等。 - 破解与逆向:Hook 应用中的验证逻辑,Hook

LicenseChecker或InAppBilling相关的 API,可以绕过付费验证或内购。

- 动态分析:分析恶意软件的行为,Hook

-

App 开发与调试

- 日志增强:为第三方库或系统 API 统一添加日志,方便调试。

- 功能增强:在不修改源码的情况下,为 App 添加新功能,Hook

View.setOnClickListener,在所有点击事件发生时统一埋点上报。 - Bug 修复:修复第三方 SDK 或系统 ROM 中的 Bug。

-

系统级定制与自动化测试

- 自动化测试:Hook UI 相关的 API(如

View.findViewById),可以更精确地控制 UI 测试流程。 - 系统功能修改:修改系统默认行为,Hook

System.out.println,将其重定向到日志文件。

- 自动化测试:Hook UI 相关的 API(如

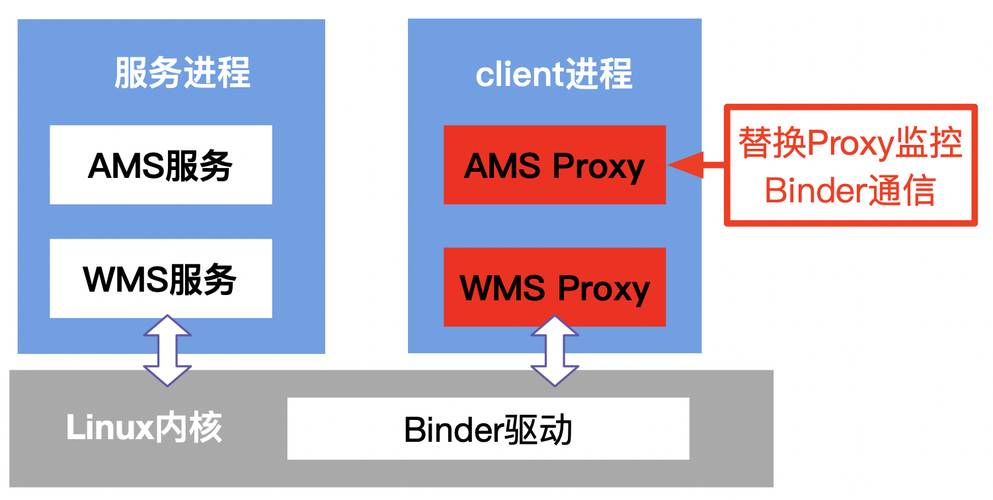

API Hook 的核心原理

Hook 技术的本质是代码注入和地址重定向,其核心原理可以概括为以下几个步骤:

-

定位目标函数地址:首先需要找到要 Hook 的函数在内存中的真实地址,在 Android (ART/DVM) 中,每个类和函数都有一个对应的

ArtMethod结构体,里面包含了函数的指针。 (图片来源网络,侵删)

(图片来源网络,侵删) -

保存原始函数入口:在修改目标函数前,必须先保存其原始的入口地址,以便在代理函数中能够正确地调用它,这通常被称为 "trampoline"(蹦床)。

-

修改目标函数的入口:这是最关键的一步,通过某种方式,将目标函数的入口地址指针,修改为你自己编写的“代理函数”的地址。

-

执行代理函数:当程序再次调用被 Hook 的函数时,CPU 会跳转到你的代理函数,代理函数执行完毕后,通常会调用之前保存的原始函数(如果需要的话),然后将结果返回。

实现 Hook 的技术路径主要有三种:

-

Inline Hook (内联 Hook):也称为 "Inline Hooking",它不是简单地修改函数指针,而是直接在目标函数的入口处写入一条跳转指令(ARM 下的

BL或BLX),让执行流直接跳转到你的代理函数,这种方法的优点是兼容性好,可以 Hook 任何函数(包括 native 和 Java),但实现复杂,需要处理指令对齐、权限等问题,容易导致系统崩溃。Frida 的主要原理就是 Inline Hook。 -

PLT Hook (Procedure Linkage Table Hook):主要用于 Hook ELF 文件(如

.so库)中的动态链接函数,当程序调用一个外部库的函数时,它会先跳转到 PLT 表,PLT 表再通过 GOT (Global Offset Table) 跳转到真正的函数地址,Hook 的方法是修改 GOT 表中对应项的地址,指向你的代理函数,这是传统 Linux 程序中常用的方法。 -

Java Hook (反射与动态代理):这是在 Java 层面实现的 Hook,主要利用 Java 的反射机制和动态代理。

- 反射:通过

Class.forName()和Method对象,可以调用任意类的私有方法,但这是一种“一次性”的调用,并不能拦截所有调用。 - 动态代理:

Proxy.newProxyInstance可以为一个接口创建代理实例,当通过代理实例调用接口方法时,会统一进入InvocationHandler的invoke方法,这是 Java 层 Hook 的标准方式,但只能 Hook 接口方法,无法 Hook 普通类的方法。 - 更高级的 Java Hook:为了 Hook 普通类的非接口方法,框架需要借助 JNI 和一些技巧,例如在 ART 虚拟机中,通过修改

ArtMethod结构体中的entry_point_from_quick_compiled_code指针,使其指向一个 native 的桩函数。Xposed 的核心原理就与此类似。

- 反射:通过

主流的 Hook 框架与技术

| 框架名称 | 层级 | 核心原理 | 优点 | 缺点 |

|---|---|---|---|---|

| Xposed Framework | Java / Native | 修改 Zygote 进程,在 App 启动时加载 XposedBridge.jar,通过 JNI 修改 ArtMethod 结构体。 |

稳定、强大,生态庞大,有大量模块,无需 Root (需要安装 Xposed Installer 并重启)。 | 需要重启,对 Android 8.0+ 版本支持有挑战(有解决方案如 EdXposed),依赖特定 ROM。 |

| Frida | Java / Native | Inline Hook,通过注入一个 frida-server 到目标进程,在运行时动态加载 JS/Python 脚本,脚本中调用 Interceptor.attach() 来 Hook 任意函数。 |

极其灵活,支持跨平台 (iOS, Android, Windows, Linux),支持多种语言 (JS, Python, C++, etc.),无需重启 App,Hook 精度极高。 | 需要 Root 或使用其他方式获取目标进程的写入权限(如 Exploit),性能开销比 Xposed 稍大。 |

| Substrate/Cydia Substrate | Native / Java | 通过 CydiaSubstrate.so 在进程加载时 Hook linker,修改 GOT 表和 PLT 表,或直接 Inline Hook。 |

功能强大,是很多 Hook 技术的基础。 | 需要 Root,对 Android 新版本支持逐渐减弱,已被 Frida 超越。 |

| AndZanzibar | Java | 基于 Xposed,专注于 Hook WebView 中的 JavaScript 接口。 |

专门用于分析 App 与 H5 的交互。 | 功能单一,依赖 Xposed。 |

如何选择?

- 追求稳定和开箱即用:选择 Xposed,特别是如果你只是写一些简单的模块。

- 追求极致的灵活性和强大的调试能力:选择 Frida,它是安全研究员和逆向工程师的首选工具。

- 进行深入的底层安全研究:需要理解 Inline Hook 和 PLT Hook 的原理。

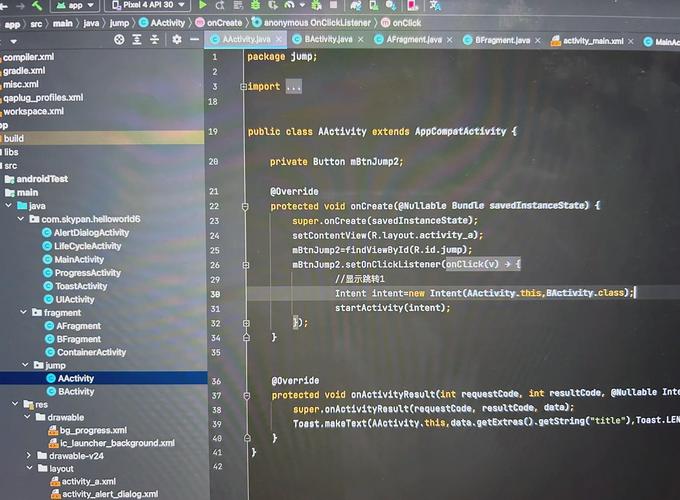

一个简单的 Hook 示例 (以 Xposed 为例)

假设我们想 Hook 系统的 Toast.makeText() 方法,让它无论传入什么消息,都显示 "Hello from Xposed!"。

步骤 1: 创建 Xposed 模块项目

使用 Android Studio 创建一个新的项目,并在 build.gradle 中添加 Xposed 的依赖:

dependencies {

compileOnly 'de.robv.android.xposed:api:82'

compileOnly 'de.robv.android.xposed:api:82:sources'

}

步骤 2: 编写 Hook 逻辑

创建一个类,实现 `IXposed