Cookies欺骗技术是一种通过篡改、伪造或滥用Web应用程序中HTTP cookies来获取未授权访问或提升权限的安全攻击手段,Cookies作为Web服务器存储在用户本地浏览器中的小型文本文件,用于维护用户会话状态、存储用户偏好等信息,其安全性直接依赖于应用程序对cookie的处理机制,攻击者利用cookie设计或实现上的漏洞,可绕过身份验证、窃取用户身份,甚至控制整个账户。

Cookies欺骗技术的实现原理与常见手段

Cookies欺骗的核心在于利用应用程序对cookie来源、完整性和有效性的校验缺陷,以下是几种典型攻击方式:

会话劫持(Session Hijacking)

当应用程序依赖不安全的cookie(如未设置HttpOnly、Secure标志或使用弱加密算法)时,攻击者可通过以下步骤实施劫持:

- 获取cookie值:通过XSS漏洞、网络嗅探(如公共WiFi)、恶意软件或物理访问获取目标用户的cookie。

- 伪造请求:将窃取的cookie注入自己的浏览器,利用该cookie冒充用户身份向服务器发送请求。

- 维持会话:若服务器未校验cookie与IP地址、User-Agent等绑定信息的关联性,攻击者可长期控制用户会话。

示例场景:某电商网站使用PHPSESSID作为会话cookie,且未设置HttpOnly属性,攻击者通过XSS脚本获取到该cookie后,在自己的浏览器中设置该cookie,即可直接访问用户的购物车和订单信息。

永久Cookie伪造

若应用程序将敏感信息(如用户ID、权限级别)存储在永久cookie中,且未对cookie值进行加密或签名,攻击者可直接篡改cookie内容以提升权限。

- 修改权限字段:将普通用户的

role=guest篡改为role=admin,从而获取管理员权限。 - 伪造用户身份:通过构造合法的用户ID值(如自增ID),直接访问其他用户的数据。

跨站请求伪造(CSRF)与Cookie结合

CSRF攻击利用用户已认证的cookie权限,诱导用户在不知情的情况下向目标网站发送恶意请求,攻击者构造一个恶意网页,包含自动提交表单的脚本,当已登录用户访问该页面时,浏览器会携带目标网站的cookie,向服务器执行转账、修改密码等操作。

Cookie注入攻击

攻击者通过URL参数、表单字段等可控输入,将恶意cookie注入服务器响应中,若应用程序未校验cookie来源,可能导致:

- 会话固定:强制用户使用攻击者指定的会话cookie,便于后续劫持。

- 缓存投毒:在代理服务器或CDN层面注入恶意cookie,影响多个用户。

防御措施

为防范Cookies欺骗攻击,开发者需从cookie的设计、传输和校验三个层面加强安全:

| 防御措施 | 具体实施方法 |

|---|---|

| 设置cookie安全属性 | 启用HttpOnly(防止XSS窃取)、Secure(仅HTTPS传输)、SameSite(防CSRF)标志。 |

| 加密与签名cookie | 对敏感cookie内容使用AES等算法加密,并添加HMAC签名防止篡改。 |

| 绑定会话上下文 | 将cookie与IP地址、设备指纹、User-Agent等动态信息绑定,增加伪造难度。 |

| 定期更新会话标识 | 避免使用长期有效的cookie,实现会话超时和定期重新生成session ID。 |

| 输入验证与输出编码 | 对用户输入进行严格过滤,防止恶意代码注入cookie。 |

相关问答FAQs

Q1:Cookies欺骗与XSS攻击有什么区别?

A:Cookies欺骗是一种针对cookie的攻击手段,而XSS(跨站脚本攻击)是获取cookie的常见途径之一,XSS通过在网页中注入恶意脚本,窃取用户cookie或执行未授权操作;而Cookies欺骗更侧重于直接篡改或滥用cookie本身,可能无需XSS辅助(如通过物理访问或网络嗅探获取cookie),两者常结合使用,但攻击目标和利用方式不同。

Q2:如何判断网站是否存在Cookies欺骗漏洞?

A:可通过以下方法检测:

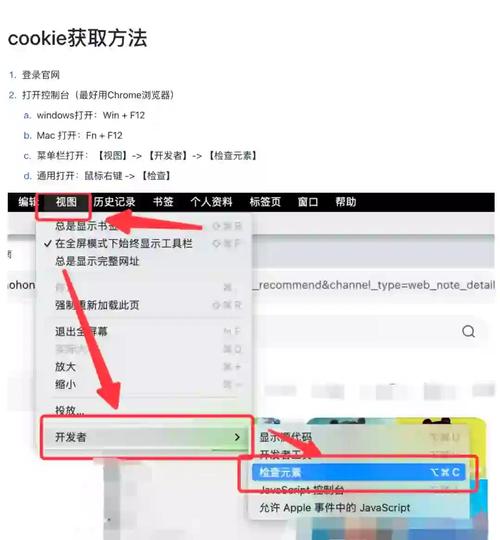

- 手动测试:修改浏览器中的cookie值(如用户ID、权限字段),观察服务器是否接受异常请求并返回预期结果。

- 工具扫描:使用Burp Suite、OWASP ZAP等工具拦截并篡改HTTP请求中的cookie,检查应用逻辑是否异常。

- 分析cookie属性:检查cookie是否缺少HttpOnly、Secure或SameSite标志,以及是否包含未加密的敏感信息。

若应用程序对篡改的cookie无校验或校验逻辑薄弱,则可能存在漏洞。