在Windows 10操作系统中添加网络打印机是一个常见需求,无论是家庭多台设备共享打印,还是办公环境中连接网络打印机,正确的操作步骤能帮助用户快速完成设置,以下是详细的操作流程及注意事项,确保用户能够顺利实现打印机的网络连接。

准备工作

在开始添加网络打印机前,需确认以下信息,避免操作过程中出现中断或错误:

- 打印机状态:确保打印机已开启并处于正常工作状态,部分打印机需连接至同一局域网(如连接路由器的Wi-Fi或有线网络)。

- 网络信息:确认打印机的IP地址(可通过打印机自带的网络配置页、路由器管理界面或打印机厂商提供的工具软件获取)。

- 系统要求:确保Windows 10系统已更新至最新版本,避免因兼容性问题导致添加失败。

- 驱动程序:部分打印机可能需要手动安装驱动程序,可提前从打印机官网下载对应型号的Windows 10驱动。

通过“设置”菜单添加网络打印机

Windows 10提供了多种添加网络打印机的方式,其中通过“设置”菜单是最常用且操作简单的方法,具体步骤如下:

进入“设置”界面

- 点击“开始”菜单,选择“设置”(齿轮图标),或使用快捷键

Win + I打开设置窗口。 - 在“设置”界面中,选择“设备”选项。

添加打印机

- 在“设备”页面左侧选择“打印机和扫描仪”,点击右侧“添加打印机或扫描仪”。

- 系统会自动搜索局域网内的可用打印机,搜索完成后,列表中会显示已连接的打印机设备。

- 若目标打印机出现在列表中,直接点击它,然后点击“下一步”,按照提示完成驱动安装即可。

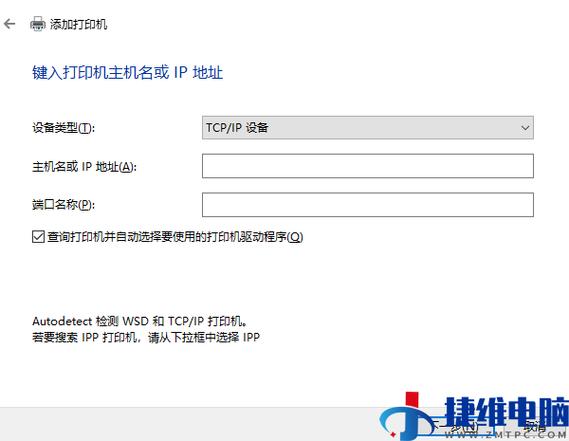

手动添加未搜索到的打印机

若搜索结果未显示目标打印机,可点击“我需要的打印机未列出”进入手动添加流程:

- 选择添加方式:在弹出的窗口中,选择“按名称选择共享打印机”,输入打印机的网络路径(格式为

\\计算机名\打印机名或\\IP地址\打印机名),点击“下一步”。 - 通过TCP/IP地址添加:若无法获取网络路径,可选择“添加使用TCP/IP地址或主机名的打印机”,在“设备类型”中选择“TCP/IP设备”,输入打印机的IP地址,点击“下一步”,系统会自动检测打印机型号并安装驱动,若无法识别,需手动选择驱动程序。

- 完成安装:根据提示完成驱动安装,完成后可在“打印机和扫描仪”列表中看到新添加的打印机。

通过“控制面板”添加打印机

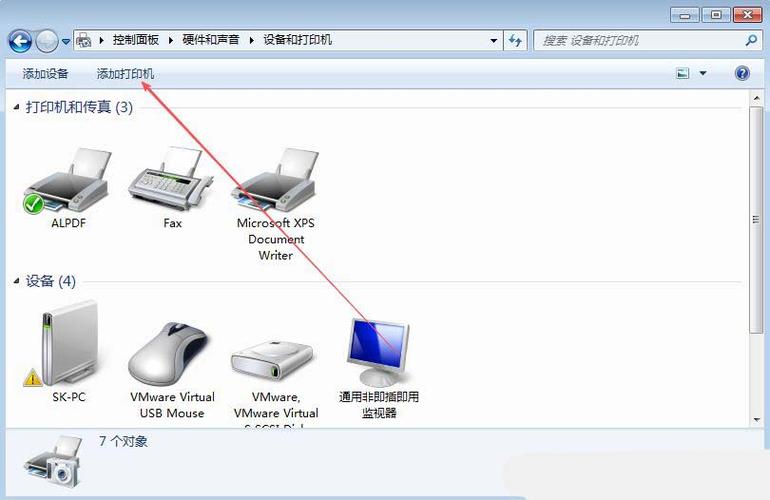

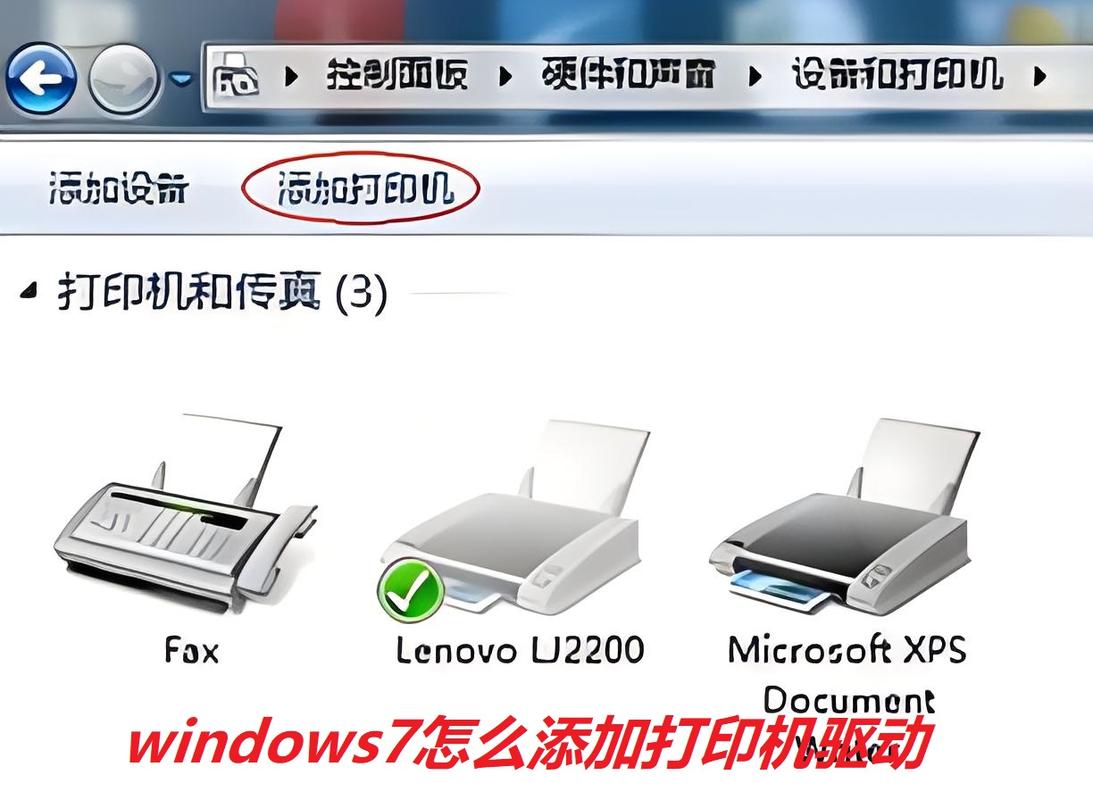

对于习惯使用传统界面的用户,也可通过“控制面板”添加网络打印机,步骤如下:

- 打开“控制面板”(可在“开始”菜单搜索“控制面板”),选择“设备和打印机”。

- 点击顶部“添加打印机”,系统会自动搜索局域网内的打印机。

- 若未找到目标打印机,点击“我需要的打印机未列出”,选择“按名称选择共享打印机”或“添加使用TCP/IP地址或主机名的打印机”,后续步骤与“设置”菜单中的手动添加方式一致。

通过家庭组或共享添加打印机(适用于局域网内共享打印机)

若局域网内已有其他设备共享了打印机,可通过家庭组或直接访问共享打印机的方式添加:

- 确保家庭组已启用(适用于旧版Windows系统):在“控制面板”中打开“家庭组”,确认当前设备已加入家庭组,且共享打印机功能已开启。

- 访问共享打印机:在“文件资源管理器”中输入

\\共享打印机的计算机名,找到共享的打印机后右键选择“连接”,系统会自动安装驱动。 - 取消家庭组依赖(若家庭组不可用):直接在“打印机和扫描仪”中点击“添加打印机”,选择“手动添加”,输入共享打印机的网络路径(格式同上)。

常见问题解决

在添加网络打印机时,可能会遇到以下问题,可参考以下方法解决:

| 问题现象 | 解决方法 |

|---|---|

| 系统搜索不到打印机 | 检查打印机是否连接至同一局域网;2. 确认打印机IP地址是否正确;3. 重启路由器和打印机。 |

| 提示“驱动程序无法安装” | 从打印机官网下载最新Windows 10驱动;2. 在手动添加时选择“从磁盘安装”,浏览驱动路径。 |

| 连接后打印测试页失败 | 检查打印机是否设置为默认打印机;2. 确认打印机纸张和墨盒状态;3. 重新启动打印服务(在“服务”中找到“Print Spooler”并重启)。 |

| 提示“访问被拒绝” | 确认当前用户有管理员权限;2. 在“打印机和扫描仪”中右键点击目标打印机,选择“疑难解答”修复。 |

相关问答FAQs

问题1:添加网络打印机时提示“打印机未就绪”怎么办?

解答:此问题通常由打印机未开机、网络连接异常或驱动冲突导致,可按以下步骤排查:

- 检查打印机电源指示灯是否正常,确保打印机已开机且处于就绪状态。

- 确认打印机与路由器的网络连接(如Wi-Fi信号强度或网线是否插好),可通过打印机的网络配置页验证IP地址是否与路由器分配的地址段一致。

- 在“打印机和扫描仪”中右键点击目标打印机,选择“删除设备”,然后重新添加,避免驱动残留问题。

- 若问题依旧,可尝试将打印机通过USB线连接至电脑,安装驱动后再切换至网络连接。

问题2:如何确保网络打印机在重启电脑后仍能自动连接?

解答:Windows 10默认会自动记住已连接的网络打印机,若出现断连情况,可按以下方法设置:

- 打开“打印机和扫描仪”,找到目标打印机,右键选择“打开队列”。

- 在打印机队列窗口中,点击“打印机”菜单,选择“使用打印机脱机”(若当前为在线状态)。

- 右键点击打印机,选择“打印机属性”,切换到“常规”选项卡,点击“打印测试页”,确保打印机正常工作。

- 若需固定IP地址(避免DHCP分配导致地址变化),可在路由器中为打印机设置静态IP,并在手动添加打印机时使用该IP地址。

通过以上步骤,用户可顺利完成Windows 10系统中网络打印机的添加与配置,确保日常打印需求得到满足,若遇到复杂问题,建议联系打印机厂商技术支持获取进一步帮助。