HTTPS(Hypertext Transfer Protocol Secure)是一种通过加密和认证机制保障网络通信安全的协议,其安全性依赖于多种核心技术的协同工作,这些技术主要分为加密技术、身份认证技术和数据完整性保护技术三大类,共同实现了对数据传输的全面保护。

在加密技术方面,HTTPS主要采用对称加密和非对称加密相结合的方式,对称加密使用相同的密钥进行加密和解密,具有加解密速度快、效率高的优点,但密钥分发问题难以解决,非对称加密则使用公钥和私钥对,公钥用于加密数据,私钥用于解密,解决了密钥分发的安全性问题,但计算复杂度较高,性能开销大,HTTPS在实际应用中通常结合两者的优势:使用非对称加密传输对称加密的密钥,再利用对称加密传输实际数据,既保证了密钥分发的安全性,又提高了数据传输效率,常见的对称加密算法包括AES(Advanced Encryption Standard)、RC4等,非对称加密算法则包括RSA、ECC(Elliptic Curve Cryptography)等。

身份认证技术是HTTPS确保通信双方身份真实性的关键,在HTTPS连接建立过程中,服务器需要向客户端出示数字证书以证明其身份,数字证书由权威的证书颁发机构(CA)签发,包含服务器的公钥、身份信息以及CA的数字签名,客户端在接收到证书后,会通过内置的CA根证书列表验证证书的有效性,包括检查证书是否在有效期内、域名是否匹配、是否被吊销等,这一过程称为证书链验证,能够有效防止中间人攻击,确保客户端与真实服务器建立连接,常见的证书格式包括X.509,证书验证过程中还会涉及OCSP(Online Certificate Status Protocol)或CRL(Certificate Revocation List)等技术,以确保证书未被吊销。

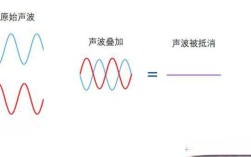

数据完整性保护技术用于防止数据在传输过程中被篡改,HTTPS通过哈希函数(如SHA-256、MD5等)生成数据的数字指纹,结合数字签名技术确保数据完整性,具体流程为:发送方对原始数据计算哈希值,然后用自己的私钥对哈希值进行签名,将签名与数据一同发送;接收方在收到数据后,用发送方的公钥验证签名,同时重新计算数据的哈希值与签名中的哈希值比对,若一致则证明数据未被篡改,这一机制能够有效抵御数据篡改和伪造攻击,确保通信内容的真实性。

HTTPS还涉及协议层面的安全优化,如TLS(Transport Layer Security)协议的前身SSL(Secure Sockets Layer)协议,提供了握手协议、记录协议等分层机制,确保加密通信的有序进行,TLS握手阶段通过协商加密算法、交换密钥、验证证书等步骤,安全地建立加密通道,后续数据传输则通过记录协议进行分片、加密和传输。

| 技术类别 | 具体技术/算法 | 作用描述 |

|---|---|---|

| 对称加密 | AES、RC4、3DES | 高效加密传输数据,需配合非对称加密完成密钥分发 |

| 非对称加密 | RSA、ECC、DSA | 加密对称密钥、验证数字签名,解决密钥分发安全问题 |

| 数字证书 | X.509证书、CA机构 | 认证服务器身份,防止中间人攻击 |

| 证书验证机制 | 证书链验证、OCSP、CRL | 检查证书有效性、吊销状态,确保证书可信 |

| 哈希函数 | SHA-256、MD5、SHA-1 | 生成数据指纹,用于完整性校验 |

| 数字签名 | RSA签名、ECDSA签名 | 结合私钥和哈希值,确保数据来源和完整性 |

| 安全协议 | TLS 1.2/1.3、SSL 3.0(已弃用) | 提供握手、记录协议,规范加密通信流程 |

相关问答FAQs

Q1: HTTPS是否绝对安全?是否存在被破解的风险?

A1: HTTPS并非绝对安全,其安全性依赖于加密算法强度、证书管理、协议实现等多个环节,若使用的加密算法存在漏洞(如早期的RC4、SHA-1)、CA机构被攻陷、证书验证机制被绕过或服务器配置不当(如启用弱协议版本),仍可能导致安全风险,量子计算的进步未来可能对现有非对称加密算法(如RSA)构成威胁,因此需持续升级加密技术和安全协议。

Q2: 为什么有些网站启用HTTPS后访问速度会变慢?如何优化?

A2: HTTPS握手过程需要额外的计算和通信步骤(如证书验证、密钥交换),可能导致首次连接延迟增加,影响访问速度,优化方法包括:启用TLS 1.3协议(减少握手步骤)、采用OCSP Stapling(避免实时证书吊销查询)、使用HSTS(减少重定向)、优化服务器性能(如硬件加速加密)、以及启用会话恢复机制(减少重复握手),这些措施可有效提升HTTPS的访问效率。