第一部分:最常见且最简单的排查(先从这里开始)

这些步骤能解决大部分问题,耗时最短。

检查最基本的问题

- 飞行模式是否开启?

- Windows: 检查任务栏右下角的网络图标,看是否有“飞行模式”的飞机图标被点亮,点击它关闭即可。

- macOS: 在屏幕右上角的菜单栏,检查飞机图标是否被选中,点击它关闭。

- 笔记本的物理Wi-Fi开关是否打开?

- 很多笔记本(尤其是轻薄本)侧面或键盘功能区(F1-F12键)有一个专门的Wi-Fi开关,或者是一个需要组合键(如

Fn + F5)才能开启/关闭的物理开关,确保它处于开启状态。

- 很多笔记本(尤其是轻薄本)侧面或键盘功能区(F1-F12键)有一个专门的Wi-Fi开关,或者是一个需要组合键(如

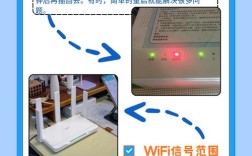

- 路由器是否正常工作?

- 检查其他设备: 用你的手机或其他电脑连接同一个Wi-Fi,看是否能上网,如果其他设备也连不上,那问题很可能出在路由器上,而不是你的笔记本。

- 重启路由器: 将路由器电源拔掉,等待30秒以上,再重新插上,这是解决路由器临时性故障最有效的方法。

检查Wi-Fi列表

- 你的Wi-Fi名称是否在列表中?

- 如果列表里根本看不到你家的Wi-Fi,可能是信号太弱,或者笔记本的无线网卡驱动有问题。

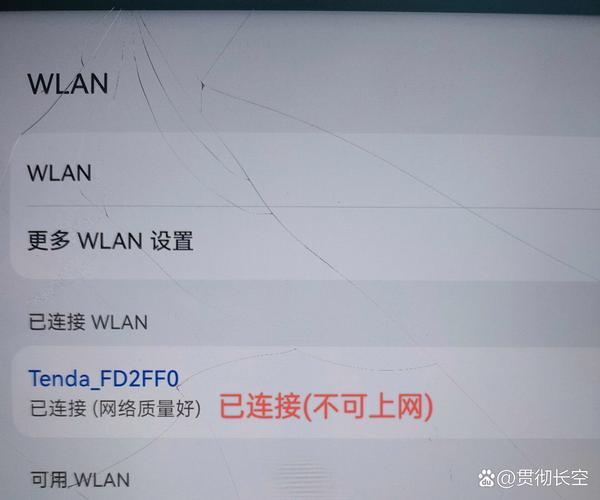

- 如果能看到Wi-Fi,但连接时提示“无法连接到该网络”或“连接已保存,但无法上网”,请继续下一步。

第二部分:软件和系统设置问题排查

如果基本检查没问题,那问题很可能出在笔记本的软件设置上。

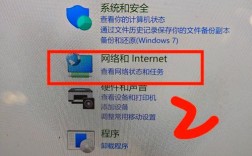

检查网络配置

- 忘记网络后重新连接:

- 进入“设置” > “网络和Internet” > “WLAN”。

- 找到你的Wi-Fi名称,点击它,然后选择“忘记”。

- 关闭Wi-Fi,再重新打开,然后重新搜索并输入密码连接,这可以清除掉可能损坏的网络配置文件。

- 运行Windows网络疑难解答:

- 右键点击任务栏右下角的网络图标,选择“疑难解答”。

- 系统会自动检测并尝试修复常见问题,虽然不一定能解决,但值得一试。

检查IP地址和DNS设置

- 自动获取IP地址(推荐):

- 右键点击“开始”菜单,选择“网络连接”。

- 在左侧选择“更改适配器选项”。

- 右键点击你的“WLAN”无线网络适配器,选择“属性”。

- 双击列表中的“Internet 协议版本 4 (TCP/IPv4)”。

- 确保选择的是“自动获得IP地址”和“自动获得DNS服务器地址”。

- 手动设置DNS(解决能连上但无法上网的问题):

- 如果自动获取后还是上不了网,可以尝试手动设置公共DNS,

- 首选DNS服务器:

8.8.8(Google DNS) - 备用DNS服务器:

8.4.4(Google DNS) - 或者使用国内DNS:

5.5.5(阿里DNS)

- 首选DNS服务器:

- 如果自动获取后还是上不了网,可以尝试手动设置公共DNS,

更新或重新安装无线网卡驱动程序

这是最常见的原因之一,驱动程序是操作系统和硬件之间的桥梁,驱动损坏或过时会导致无法连接。

- 使用设备管理器(Windows)

- 右键点击“开始”菜单,选择“设备管理器”。

- 展开“网络适配器”类别。

- 找到你的无线网卡(通常名称中包含 "Wireless", "Wi-Fi", "WLAN" 或 "Intel", "Realtek", "Qualcomm" 等字样)。

- 右键点击它,选择“更新驱动程序” > “自动搜索驱动程序”。

- 如果更新无效,右键点击它,选择“卸载设备”。

- 重要: 如果卸载时勾选了“删除此设备的驱动程序软件”,请务必勾选它。

- 卸载后,重启电脑,Windows会自动尝试重新安装最合适的驱动。

- 从笔记本品牌官网下载驱动(最可靠)

- 在另一台能上网的设备上,访问你的笔记本品牌官网(如戴尔、联想、惠普等)。

- 进入“支持与下载”页面,输入你的笔记本型号。

- 在驱动列表中,找到“网络”或“网络控制器”类别,下载最新的“无线局域网”驱动程序。

- 将下载好的驱动文件拷贝到你的笔记本上(使用U盘),然后运行安装程序。

检查Windows服务

- 确保“WLAN AutoConfig”服务正在运行。

- 按

Win + R键,输入services.msc并回车。 - 在服务列表中找到“WLAN AutoConfig”。

- 双击它,确保“启动类型”为“自动”,服务状态”是“正在运行”,如果不是,请点击“启动”,应用”和“确定”。

- 按

第三部分:系统和高级排查

如果以上方法都无效,问题可能更深层。

检查系统文件

- 运行系统文件检查器 (SFC)

- 在搜索栏中输入“cmd”,右键点击“命令提示符”,选择“以管理员身份运行”。

- 在黑色窗口中输入

sfc /scannow然后按回车。 - 等待扫描完成,它会自动修复损坏的系统文件。

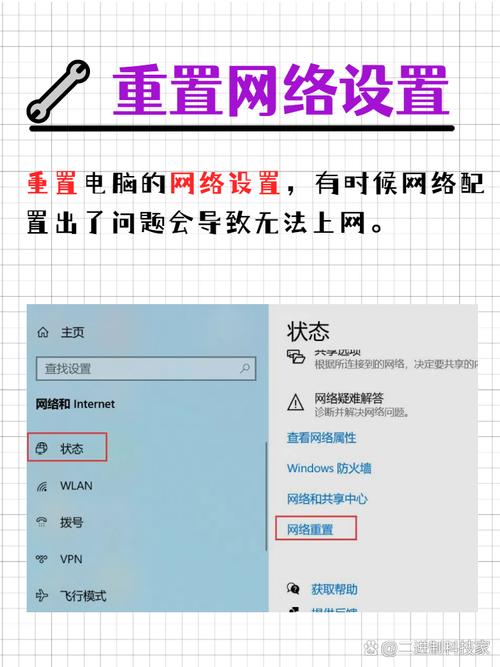

网络重置(大招)

- 这会把你所有的网络适配器(包括有线和无线)重置为出厂设置,并删除所有网络配置文件,操作前请确保你知道所有Wi-Fi的密码。

- 进入“设置” > “网络和Internet” > “状态”。

- 向下滚动,找到并点击“网络重置”。

- 点击“立即重置”,然后重启电脑。

检查第三方安全软件

- 有时,杀毒软件或防火墙可能会错误地阻止网络连接,尝试暂时禁用你的第三方杀毒软件和防火墙,然后看是否能连接,如果可以,说明是软件拦截,你需要在软件设置中将Wi-Fi网络加入信任列表或调整防火墙规则。

第四部分:硬件和外部因素排查

如果所有软件方法都失败了,那就要考虑硬件问题了。

检查Wi-Fi信号强度和干扰

- 靠近路由器: 尝试将笔记本靠近路由器,排除信号太远或穿墙过多的问题。

- 排除干扰: 检查周围是否有其他强信号干扰源,如微波炉、无绳电话、蓝牙设备或其他Wi-Fi信道相近的路由器,尝试更换Wi-Fi信道(在路由器管理后台设置)。

使用其他Wi-Fi网络测试

- 连接到一个不同的Wi-Fi网络(比如朋友家的、咖啡馆的)。

- 如果能连上: 说明你的笔记本无线网卡硬件是好的,问题可能出在你家的路由器或你家的网络环境设置上。

- 如果还是连不上: 那么很大概率是你笔记本的无线网卡硬件或其驱动程序出现了严重问题。

最后的硬件检查

- 在设备管理器中查看设备状态: 在“网络适配器”下,如果无线网卡旁边有一个黄色的感叹号或问号,说明驱动未安装或硬件有问题。

- 考虑外置USB无线网卡: 如果怀疑是内置无线网卡坏了,可以买一个几十块钱的USB无线网卡插上使用,如果能用,那就可以100%确定是内置网卡的问题。

- 送修: 如果以上所有步骤都无法解决,那很可能是笔记本的无线网卡本身损坏了,需要联系售后或专业维修人员进行检测和更换。

总结一下排查思路:

简单检查 (Wi-Fi开关/路由器) → 软件设置 (忘记网络/疑难解答) → 驱动问题 (更新/重装驱动) → 系统问题 (SFC/网络重置) → 硬件问题 (换环境测试/USB网卡)

希望这份详细的指南能帮助你解决问题!